Утвержден и

введен в действие

Приказом

Ростехрегулирования

от 27 декабря 2007

г. N 582-ст

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФУНКЦИОНАЛЬНАЯ БЕЗОПАСНОСТЬ СИСТЕМ ЭЛЕКТРИЧЕСКИХ,

ЭЛЕКТРОННЫХ, ПРОГРАММИРУЕМЫХ ЭЛЕКТРОННЫХ,

СВЯЗАННЫХ С БЕЗОПАСНОСТЬЮ

ЧАСТЬ 3

ТРЕБОВАНИЯ К ПРОГРАММНОМУ ОБЕСПЕЧЕНИЮ

IEC 61508-3:1998

Functional safety of

electrical, electronic,

programmable electronic

safety-related systems.

Part 3. Software requirements

(IDT)

ГОСТ Р МЭК 61508-3-2007

Группа Т51

ОКС 13.110

Дата введения

1 июня 2008 года

Предисловие

Цели и принципы

стандартизации в Российской Федерации установлены Федеральным законом от 27

декабря 2002 г. N 184-ФЗ "О техническом регулировании", а правила

применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004

"Стандартизация в Российской Федерации. Основные положения".

Сведения о

стандарте

1. Подготовлен

Обществом с ограниченной ответственностью "Корпоративные электронные

системы" и Техническим комитетом по стандартизации ТК 10

"Перспективные производственные технологии, менеджмент и оценка

рисков" на основе собственного аутентичного перевода стандарта, указанного

в пункте 4.

2. Внесен

Управлением развития, информационного обеспечения и аккредитации Федерального

агентства по техническому регулированию и метрологии.

3. Утвержден и

введен в действие Приказом Федерального агентства по техническому регулированию

и метрологии от 27 декабря 2007 г. N 582-ст.

4. Настоящий

стандарт идентичен международному стандарту МЭК 61508-3:1998

"Функциональная безопасность систем электрических, электронных,

программируемых электронных, связанных с безопасностью. Часть 3. Требования к программному обеспечению" (IEC 61508-3:1998

"Functional safety of electrical/electronic/programmable electronic

safety-related systems - Part 3: Software requirements").

Наименование

настоящего стандарта изменено относительно наименования указанного

международного стандарта для приведения в соответствие с ГОСТ Р 1.5 (подраздел

3.5).

При применении

настоящего стандарта рекомендуется использовать вместо ссылочных международных

стандартов соответствующие им национальные стандарты, сведения о которых

приведены в дополнительном Приложении C.

5. Введен впервые.

Информация об

изменениях к настоящему стандарту публикуется в ежегодно издаваемом

информационном указателе "Национальные стандарты", а текст изменений

и поправок - в ежемесячно издаваемых информационных указателях

"Национальные стандарты". В случае пересмотра (замены) или отмены

настоящего стандарта соответствующее уведомление будет опубликовано в

ежемесячно издаваемом информационном указателе "Национальные

стандарты". Соответствующая информация, уведомление и тексты размещаются

также в информационной системе общего пользования - на официальном сайте

Федерального агентства по техническому регулированию и метрологии в сети

Интернет.

Введение

Системы, состоящие

из электрических и/или электронных компонентов, в течение многих лет

используются для выполнения функций безопасности в большинстве областей

применения. Компьютерные системы [обычно называемые программируемыми

электронными системами (PES)], применяемые во всех областях для выполнения

задач, не связанных с безопасностью, во все более увеличивающихся объемах

используются для решения задач обеспечения безопасности. Для эффективной и

безопасной эксплуатации технологий, основанных на использовании компьютерных

систем, чрезвычайно важно, чтобы лица, ответственные за принятие решений, имели

в своем распоряжении руководства по вопросам безопасности, которые они могли бы

использовать в своей работе.

Настоящий стандарт

устанавливает общий подход к вопросам обеспечения безопасности для всего

жизненного цикла систем, состоящих из электрических и/или электронных, и/или

программируемых электронных компонентов

[электрических/электронных/программируемых электронных систем (E/E/PES)],

которые используются для выполнения функций безопасности. Этот унифицированный

подход был принят для того, чтобы разработать рациональную и последовательную

техническую концепцию для всех электрических систем, связанных с безопасностью.

Основной целью при этом является содействие разработке стандартов.

В большинстве

случаев безопасность достигается за счет использования нескольких систем защиты,

в которых применяются различные технологии (например, механические,

гидравлические, пневматические, электрические, электронные, программируемые

электронные). Любая стратегия безопасности должна, следовательно, учитывать не

только все элементы, входящие в состав отдельных систем (например, датчики,

управляющие устройства и исполнительные механизмы), но также и все подсистемы,

связанные с безопасностью, входящие в состав комбинированной системы, связанной

с безопасностью. Таким образом, хотя данный стандарт посвящен в основном

электрическим/электронным/программируемым электронным (E/E/PE) системам,

связанным с безопасностью, он может также предоставлять общую структуру, в

рамках которой рассматриваются системы, связанные с безопасностью, основанные

на других технологиях.

Признанным фактом

является существование огромного разнообразия использования E/E/PES в различных

областях применения, отличающихся различной степенью сложности, опасностями и

возможными рисками. В каждом конкретном случае необходимые меры безопасности

будут зависеть от многочисленных факторов, которые являются специфичными для

этого применения. Настоящий стандарт, являясь базовым стандартом, позволит

формулировать такие меры в будущих международных стандартах для областей

применения.

Настоящий стандарт:

- рассматривает все

соответствующие стадии жизненного цикла систем безопасности в целом, а также

подсистем E/E/PES и программного обеспечения (например, начиная от исходной

концепции, проектирование, разработку, эксплуатацию, техническое обслуживание и

вывод из эксплуатации), в ходе которых подсистемы E/E/PES используются для

выполнения задач обеспечения безопасности;

- был задуман с

учетом быстрого развития технологий; его структура является достаточно

устойчивой и полной для того, чтобы удовлетворять потребностям разработок,

которые могут появиться в будущем;

- делает возможной

разработку стандартов, предназначенных для прикладных отраслей и посвященных

вопросам обеспечения безопасности на базе E/E/PES; разработка стандартов для

прикладных отраслей в рамках общей структуры, вводимой настоящим стандартом,

должна приводить к более высокому уровню согласованности (например, в отношении

принципов, положенных в основу, терминологии и т.п.) как для отдельных

прикладных отраслей, так и для их совокупности; это приносит преимущества как в

плане безопасности, так и в плане экономики;

- предоставляет

метод разработки спецификаций для требований безопасности, необходимых для

достижения требуемой функциональной безопасности E/E/PE систем, связанных с

безопасностью;

- использует уровни

полноты безопасности для задания планируемого уровня полноты безопасности для

функций, которые должны быть реализованы E/E/PE системами, связанными с

безопасностью;

- использует для

определения уровней полноты безопасности подход, основанный на оценке рисков;

- устанавливает

количественные величины отказов E/E/PE систем, связанных с безопасностью,

которые связаны с уровнями полноты безопасности;

- устанавливает

нижний предел для планируемой величины отказов в режиме опасных отказов,

который может быть задан для отдельной E/E/PE системы, связанной с

безопасностью; для E/E/PE систем, связанных с безопасностью, работающих:

в режиме с низкой

интенсивностью запросов нижний предел для выполнения планируемой функции по

запросу устанавливается на средней вероятности отказов 10![]() ,

,

в режиме с высокой

интенсивностью запросов нижний предел устанавливается на вероятности опасных

отказов 10![]() в

час;

в

час;

Примечание.

Отдельная E/E/PE система, связанная с безопасностью, необязательно предполагает

одноканальную архитектуру.

- применяет широкий

набор принципов, методов и мер для достижения функциональной безопасности

E/E/PE систем, связанных с безопасностью, но не использует концепцию безаварийности,

которая может иметь важное значение, когда виды отказов хорошо определены, а

уровень сложности является относительно невысоким. Концепция безаварийности

признана неподходящей из-за широкого диапазона сложности E/E/PE систем,

связанных с безопасностью, которые находятся в области применения настоящего

стандарта.

1. Область

применения

1.1. Настоящий

стандарт:

a) применяется

совместно с МЭК 61508-1 и МЭК 61508-2;

b) применяется к

любому программному обеспечению, являющемуся частью системы, связанной с

безопасностью, либо используемому для разработки системы, связанной с

безопасностью, в рамках области применения МЭК 61508-1 и МЭК 61508-2. Такое

программное обеспечение называется программным обеспечением, связанным с

безопасностью.

Программное

обеспечение, связанное с безопасностью, включает в себя операционные системы,

системное программное обеспечение, программы, используемые в коммуникационных

сетях, интерфейсы пользователей и обслуживающего персонала, инструментальные

средства поддержки, встроенные программно-аппаратные средства, а также

прикладные программы.

Прикладные

программы включают в себя программы высокого и низкого уровней, а также

специальные программы на языках с ограниченной варьируемостью (МЭК 61508-4,

пункт 3.2.7);

c) предусматривает

определение функции безопасности и уровней целостности программного

обеспечения.

Примечания. 1. Если

это уже было сделано как часть спецификации E/E/PE систем, связанных с

безопасностью (МЭК 61508-2, пункт 7.2), то это не следует повторять в настоящем

стандарте.

2. Определение

функций безопасности и уровней полноты безопасности программного обеспечения

представляет собой интерактивную процедуру; см. рисунки 2 и 6.

3. Структуру

документации см. в МЭК 61508-1 (пункт 5 и приложение A). Структура документации

может учитывать процедуры, используемые в компаниях, а также реальную практику,

сложившуюся в отдельных прикладных отраслях.

d) устанавливает

требования к стадиям жизненного цикла безопасности и действиям, которые должны

предприниматься в процессе проектирования и разработки программного

обеспечения, связанного с безопасностью (модель жизненного цикла безопасности

программного обеспечения). Эти требования включают в себя применение

мероприятий и методов, ранжированных по уровням полноты безопасности и

предназначенных для того, чтобы избегать ошибок и отказов программного

обеспечения и принимать необходимые меры при их возникновении;

e) предоставляет

требования к информации, относящейся к подтверждению безопасности программного

обеспечения, которая должна передаваться в организацию, выполняющую интеграцию

систем E/E/PES;

f) предоставляет

требования к подготовке информации и процедур, касающихся программного

обеспечения, которое необходимо пользователям для работы и поддержки E/E/PE

систем, связанных с безопасностью;

g) предоставляет

требования, предъявляемые к организациям, выполняющим модификацию программного

обеспечения, связанного с безопасностью;

h) предоставляет

вместе с МЭК 61508-1 и МЭК 61508-2 требования к инструментальным средствам

поддержки, таким как средства разработки и проектирования, средства

тестирования и отладки, средства управления конфигурацией.

Примечание. На

рисунках 4 и 6 показана взаимосвязь между МЭК 61508-2 и МЭК 61508-3.

1.2. МЭК 61508-1 -

МЭК 61508-4 представляют собой основополагающие стандарты по безопасности, хотя

этот статус не применяется в контексте E/E/PE систем, связанных с

безопасностью, имеющих небольшую сложность (МЭК 61508-4, пункт 3.4.4). Как

основополагающие стандарты по безопасности они предназначены для использования

техническими комитетами при подготовке стандартов в соответствии с МЭК

Руководство 104 и ИСО/МЭК Руководство 51. МЭК 61508-1 - МЭК 61508-4

предназначены, кроме того, для использования в качестве самостоятельных

стандартов.

В круг обязанностей

технического комитета входит использование, где это возможно, основополагающих

стандартов по безопасности при подготовке собственных стандартов. В этом случае

требования, методы проверки или условия проверки настоящего основополагающего

стандарта по безопасности не будут применяться, если это не указано специально,

или они будут включаться в стандарты, подготовленные этими техническими

комитетами.

Примечание. В США и

Канаде до тех пор, пока там не будет опубликована в качестве международного

стандарта предлагаемая реализация МЭК 61508 для обрабатывающих отраслей (т.е.

МЭК 61511), вместо МЭК 61508 в обрабатывающих отраслях допускается использовать

национальный стандарт, базирующийся на МЭК 61508 (т.е. ANSI/ISA S84.01-1996).

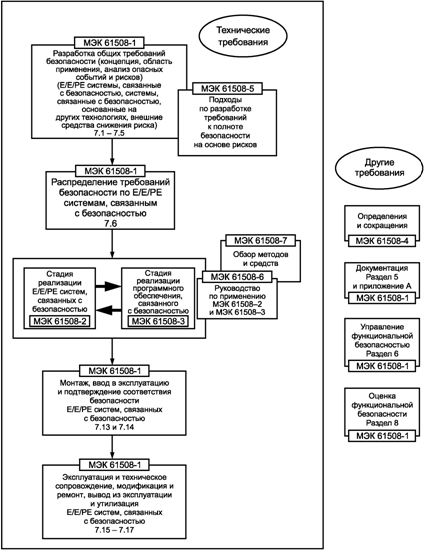

1.3. На рисунке 1

показана общая структура МЭК 61508-1 - МЭК 61508-7 и указана роль МЭК 61508-3 в

достижении функциональной безопасности E/E/PE систем, связанных с

безопасностью. В МЭК 61508-6 (приложение A) описано применение МЭК 61508-2 и

МЭК 61508-3.

Рисунок 1.

Общая структура настоящего стандарта

2.

Нормативные ссылки

В настоящем

стандарте использованы нормативные ссылки на следующие стандарты:

МЭК 61508-1:1998.

Функциональная безопасность систем электрических, электронных, программируемых

электронных, связанных с безопасностью. Часть 1. Общие требования

МЭК 61508-2:2000.

Функциональная безопасность систем электрических, электронных, программируемых

электронных, связанных с безопасностью. Часть 2. Требования к системам

электрическим/электронным/программируемым электронным, связанным с

безопасностью

МЭК 61508-4:1998.

Функциональная безопасность систем электрических, электронных, программируемых

электронных, связанных с безопасностью. Часть 4. Термины и определения

МЭК 61508-5:1998.

Функциональная безопасность систем электрических, электронных, программируемых

электронных, связанных с безопасностью. Часть 5. Примеры методов определения

уровней полноты защиты

МЭК 61508-6:2000.

Функциональная безопасность систем электрических, электронных, программируемых

электронных, связанных с безопасностью. Часть 6. Руководство по применению МЭК

61508-2:2000 и МЭК 61508-3:1998

МЭК 61508-7:2000.

Функциональная безопасность систем электрических, электронных, программируемых

электронных, связанных с безопасностью. Часть 7. Анализ методов и средств

ИСО/МЭК Руководство

51:1999. Руководство по включению в стандарты аспектов, связанных с

безопасностью

МЭК Руководство

104:1997. Подготовка публикаций по безопасности и использование

основополагающих публикаций и групповых публикаций по безопасности.

3. Термины

и определения

В настоящем

стандарте использованы термины по МЭК 61508-4.

4.

Соответствие настоящему стандарту

Требования, которые

следует выполнять для соответствия настоящему стандарту, приведены в МЭК

61508-1 (раздел 4).

Задачи и

требования, предъявляемые к документации, приведены в МЭК 61508-1 (раздел 5).

6. Система управления качеством программного обеспечения

6.1. Цели

Цели подробно

рассмотрены в МЭК 61508-1 (пункт 6.1).

6.2. Требования

6.2.1. В дополнение

к требованиям, описанным в МЭК 61508-1 (пункт 6.2), предъявляются следующие

требования.

6.2.2. Планирование

функциональной безопасности должно определять стратегию поставок, разработки,

интеграции, верификации, приемки и модификации программного обеспечения в той

мере, в какой этого требует уровень полноты безопасности E/E/PE системы,

связанной с безопасностью.

Примечание.

Философия настоящего подхода состоит в использовании планирования

функциональной безопасности в качестве возможности для приспособления

настоящего стандарта для учета различной степени полноты безопасности,

необходимой для компонентов E/E/PE систем, связанных с безопасностью. При

совместном использовании компонентов E/E/PE систем, связанных с безопасностью,

имеющих разные уровни полноты безопасности, следует учитывать требования пункта

7.4.2.8.

6.2.3. Система

управления конфигурацией программного обеспечения должна:

a) использовать

административные и технические средства контроля на протяжении всего жизненного

цикла программ для того, чтобы управлять изменениями в программах и таким

образом гарантировать выполнение указанных в спецификациях требований к

безопасности программных средств;

b) гарантировать

выполнение всех операций, необходимых для того, чтобы продемонстрировать

достижение заданной полноты безопасности программного обеспечения;

c) осуществлять

аккуратную поддержку с использованием уникальной идентификации всех элементов

конфигурации, которые необходимы для обеспечения целостности E/E/PE систем,

связанных с безопасностью. Элементы конфигурации должны включать в себя, как

минимум, следующее:

- анализ

безопасности и требования к безопасности,

- спецификацию

программного обеспечения и проектные документы,

- исходный текст

программ,

- план и результаты

тестирования,

- ранее

разработанные программные компоненты и пакеты, которые должны быть включены в

E/E/PE систему, связанную с безопасностью,

- все

инструментальные средства и системы разработки, которые использовались при

создании, тестировании или выполнении иных действий с программным обеспечением

E/E/PE систем, связанных с безопасностью;

d) использовать

процедуры контроля над внесением изменений для предотвращения

несанкционированных модификаций; документировать запросы на выполнение

модификаций; анализировать влияние предлагаемых модификаций и утверждать либо

отвергать модификации; подробно документировать модификации и выдавать полномочия

на выполнение всех утвержденных модификаций; устанавливать основные параметры

конфигурации системы для этапов разработки программного обеспечения и

документировать (частичное) тестирование интеграции системы, которое

подтверждает выполнение задач этапа (см. 7.8); гарантировать объединение и

встраивание всех подсистем программного обеспечения (включая переработку более

ранних версий);

Примечание. Для

осуществления руководства и применения административных и технических средств

контроля необходимы принятие управленческих решений и наличие полномочий.

e) документировать

перечисленную ниже информацию, для того чтобы обеспечить возможность

последующего аудита: состояние конфигурации, текущее состояние системы,

обоснование и утверждение всех модификаций, подробное описание всех

модификаций;

f) строго

документировать каждую версию программного обеспечения, связанного с

безопасностью. Обеспечить хранение всех версий программного обеспечения и всей

относящейся к ним документации для обеспечения возможности сопровождения и

выполнения модификаций на протяжении всего периода использования разработанного

программного продукта.

Примечание.

Дополнительную информацию по управлению конфигурацией см. в ИСО/МЭК 12207.

7.

Требования к жизненному циклу

программного

обеспечения,

связанного с

безопасностью

7.1. Общие

положения

7.1.1. Цели

Целью требований,

излагаемых в настоящем подразделе, является разделение процесса разработки программного

обеспечения на этапы и процессы (см. таблицу 1 и рисунки 2 - 5).

Таблица 1

Обзор

жизненного цикла модулей безопасности

программного

обеспечения

┌────────────────────┬──────────────────────────────┬────────────┬──────┬──────────────┬─────────────┐

│

Стадия жизненного │ Задача │ Область

│Номер │Входные данные│ Выходные

│

│

цикла безопасности │ │

применения │пункта│

│ данные │

│ (номер стадии │ │ │или │ │ │

│соответствует

номеру│

│

│раз- │ │ │

│блока

на рисунке 3) │ │ │дела │ │ │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

9.1. Спецификация │ Указать требования к без- │ PES. │7.2.2 │ Спецификация│ Спецификация│

│требований

к без- │опасности программного

обес- │ Система │

│требований к

│требований к │

│опасности програм- │печения в виде требований

к │программного│ │безопасности │безопасности │

│много

обеспечения │функциям

безопасности програм-│обеспечения │ │E/E/PES │программного │

│ │много обеспечения и

требований│ │ │(МЭК 61508-2) │обеспечения │

│ │к полноте

безопасности │ │ │ │ │

│ │программного обеспечения. │ │ │ │ │

│ │ Указать необходимые для │ │ │ │ │

│ │реализации требуемых

функций │ │ │ │ │

│ │безопасности

требования к │ │ │ │ │

│ │функциям

безопасности програм-│

│ │ │ │

│ │много обеспечения для

каждой │ │ │ │ │

│ │E/E/PE системы,

связанной с │ │ │ │ │

│ │безопасностью. │ │

│ │ │

│ │ Указать требования к полноте│ │ │ │ │

│ │безопасности

программного │ │ │ │ │

│ │обеспечения для каждой E/E/PE

│ │ │ │ │

│ │системы, связанной с

безопас- │ │ │ │ │

│ │ностью, необходимые

для │ │ │ │ │

│ │достижения уровня

полноты │ │ │ │ │

│ │безопасности,

указанного для │ │ │ │ │

│ │каждой функции

безопасности, │ │ │ │ │

│ │назначенной

этой E/E/PE │ │ │ │ │

│ │системе, связанной

с │ │ │ │ │

│ │безопасностью │ │ │ │ │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

9.2. Планирование │ Разработать план подтвержде-│ PES. │7.3.2 │ Спецификация│ План под- │

│подтверждения

соот- │ния соответствия требованиям к│ Система │

│требований к

│тверждения │

│ветствия

требованиям│безопасности программного

│программного│

│безопасности

│соответствия │

│к

безопасности │обеспечения │обеспечения

│ │программного │требованиям к│

│программного │ │ │ │обеспечения │безопасности │

│обеспечения │ │ │ │ │программного │

│ │ │ │ │ │обеспечения │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

9.3. Проектирование│

Архитектура:

│ PES. │7.4.3

│ Спецификация│

Описание │

│и

разработка │ разработать архитектуру │ Система │

│требований к

│проекта архи-│

│программного │программного обеспечения, │программного│ │безопасности │тектуры │

│обеспечения │которая удовлетворяет указан-

│обеспечения │

│программного

│программного │

│ │ным требованиям к

безопасности│

│

│обеспечения.

│обеспечения. │

│ │в отношении

необходимого │ │ │

Проект │

Спецификация│

│ │уровня полноты

безопасности; │ │ │архитектуры │проверки │

│ │ рассмотреть и оценить │ │ │аппаратных │интеграции │

│ │требования,

предъявляемые к │ │ │средств │архитектуры │

│ │программному

обеспечению со │ │ │E/E/PES │программного │

│ │стороны архитектуры

аппаратных│ │ │(МЭК 61508-2) │обеспечения. │

│ │средств E/E/PE

системы, │ │ │ │ Спецификация│

│ │связанной с

безопасностью, │ │ │ │проверки │

│ │включая значение

взаимодей- │ │ │ │интеграции │

│ │ствия между программным

обес- │ │ │ │программного │

│ │печением и

аппаратурой E/E/PE │

│ │ │обеспечения и│

│ │системы для

безопасности │ │ │ │программиру- │

│ │управляемого

оборудования │ │ │ │емых элект- │

│ │ │ │ │ │ронных │

│ │ │ │ │ │устройств │

│ │ │ │ │ │(как требует │

│ │ │ │ │ │МЭК 61508-2) │

│

├──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│ │ Инструментальные средства │ PES. │7.4.3 │ Спецификация│ Средства │

│ │поддержки и языки │ Система │

│требований к

│разработки и │

│

│программирования:

│программного│

│безопасности

│стандарты │

│ │ выбрать подходящий набор │обеспечения.│ │программного │кодирования. │

│ │инструментальных

средств, │ Инструмен-

│ │обеспечения. │ Выбор │

│ │включая языки

программирования│тальные

│ │ Описание

│инструментов │

│ │и компиляторы, для

требуемого │средства

│ │проекта │разработки │

│ │уровня полноты

безопасности на│поддержки.

│ │архитектуры │ │

│ │весь период

поддержки безопас-│ Языки

│ │программного │ │

│ │ности программного

обеспечения│програм-

│ │обеспечения │ │

│ │с использованием

верификации, │мирования

│ │ │ │

│ │подтверждения

соответствия, │ │ │ │ │

│ │оценки и

модификации │ │ │ │ │

│

├──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│ │ Детальное проектирование и │ Проектиро- │7.4.5 │ Проектное

│ Спецификация│

│ │разработка (проект

программной│вание архи- │

│описание

│проекта │

│ │системы): │тектуры │ │архитектуры │программного │

│ │ спроектировать и

реализовать│основных

│ │программного │обеспечения. │

│ │программное

обеспечение, кото-│компонентов │ │обеспечения. │ Спецификация│

│ │рое удовлетворяет

указанным │и подсистем

│ │ Инструмен-

│тестирования │

│ │требованиям к

безопасности

│программного│

│тальные сред- │интеграции

│

│ │программного

обеспечения в │обеспечения

│ │ства

поддержки│системы │

│ │отношении

необходимого уровня │

│ │и стандарты │программного │

│ │полноты

безопасности; │ │ │кодирования │обеспечения │

│ │программное

обеспечение должно│

│ │ │ │

│ │быть пригодным к

анализу и │ │ │ │ │

│ │верификации и

поддерживать │ │ │ │ │

│ │возможность

безопасной │ │ │ │ │

│ │модификации │ │ │ │ │

│

├──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│ │ Детальное проектирование и │ Проект │7.4.5 │ Спецификация│ Спецификация│

│ │разработка (проект отдельных │системы │ │проекта │проекта │

│ │программных

модулей):

│программного│

│программной

│программного │

│ │ спроектировать и

реализовать│обеспечения │ │системы. │модуля. │

│ │программное

обеспечение, кото-│

│ │ Инструмен-

│ Спецификация│

│ │рое удовлетворяет

указанным │ │ │тальные сред- │тестирования

│

│ │требованиям к безопасности │ │ │ства поддержки│программного

│

│ │программного

обеспечения в │ │ │и стандарты │модуля │

│ │отношении

необходимого уровня │ │ │кодирования │ │

│ │полноты

безопасности; │ │ │ │ │

│ │программное

обеспечение должно│

│ │ │ │

│ │быть пригодным к анализу и │ │ │ │ │

│ │верификации и

поддерживать │ │ │ │ │

│ │возможность

безопасной │ │

│ │ │

│ │модификации │ │ │ │ │

│

├──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│ │ Детальная реализация исход-│ Отдельные │7.4.6 │ Спецификация│ Листинг │

│ │ного текста: │программные

│ │проекта │исходного │

│ │ спроектировать и реализовать│модули │ │программного │текста. │

│ │программное

обеспечение, │ │ │модуля. │ Обзорный │

│ │которое

удовлетворяет указан- │

│ │ Инструмен-

│отчет по │

│ │ным требованиям к

безопасности│

│ │тальные сред-

│исходному │

│ │программного

обеспечения в │ │ │ства поддержки│тексту │

│ │отношении

необходимого уровня │ │ │и стандарты │ │

│ │полноты

безопасности; програм-│

│ │кодирования │ │

│ │мное обеспечение

должно быть │ │ │ │ │

│ │пригодным к анализу и

вери- │ │ │ │ │

│ │фикации и

поддерживать возмож-│

│ │ │ │

│ │ность безопасной

модификации │ │ │ │ │

│

├──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│ │ Тестирование программных │ Программные│7.4.7

│ Спецификация│

Результаты │

│ │модулей: │модули │ │тестирования │тестирования │

│ │ верифицировать выполнение │ │ │программного │программного │

│ │требований к

безопасности │ │ │модуля. │модуля. │

│ │программного

обеспечения в │ │ │

Листинг │ Верифициро-

│

│ │отношении требуемых

функций и │ │ │исходного │ванные и про-│

│ │уровней полноты

безопасности -│

│ │текста. │веренные │

│ │показать, что каждый

програм- │ │ │

Обзорный от-│программные

│

│ │мный модуль

выполняет пред- │ │ │чет по исход- │модули │

│ │назначенные для него

функции и│ │ │ному тексту │ │

│ │не выполняет

непредусмотренных│

│ │ │ │

│ │действий │ │ │ │ │

│

├──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│ │ Проверка интеграции програм-│

Архитектура│7.4.7 │

Спецификация│ Результаты

│

│ │много

обеспечения:

│программного│

│тестирования

│тестирования │

│ │ верифицировать выполнение │обеспечения.│ │интеграции │интеграции │

│ │требований к

безопасности │ Система │

│программной

│программной │

│ │программного

обеспечения в

│программного│

│системы

│системы. │

│ │отношении требуемых

функций и │обеспечения │

│ │

Верифициро- │

│ │уровней полноты

безопасности -│

│ │ │ванная │

│ │показать, что все

программные │

│ │ │и проверенная│

│ │модули, компоненты и

под- │ │ │ │программная │

│ │системы корректно

выполняют │ │ │ │система │

│ │предназначенные для

них │ │ │ │ │

│ │функции и не

выполняют │ │ │ │ │

│ │непредусмотренных

действий │ │ │ │ │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

9.4. Интеграция │ Интегрировать программное │ Аппаратное │7.5.2 │ Спецификация│ Результаты │

│программируемых │обеспечение с выбранной │обеспечение │ │тестирования │тестирования │

│электронных │программируемой

электронной │программи- │

│интеграции

│интеграции │

│устройств

(аппарату-│аппаратурой.

│руемой │ │архитектуры │архитектуры │

│ра

и программное │ Объединить программное

обес-│электроники.│

│программного

│программного │

│обеспечение) │печение и аппаратные средства

│ Интегриро- │

│обеспечения.

│обеспечения. │

│ │в связанных с

безопасностью │ванное │ │

Спецификация│ Результаты

│

│ │программируемых

электронных │программное

│ │тестирования │тестирования │

│ │устройствах для

того, чтобы │обеспечение

│ │интеграции │интеграции │

│ │удостовериться в их

совмести- │ │ │программиру- │програм- │

│ │мости и выполнении

требований │

│ │емой электро-

│мируемой │

│ │к необходимому

уровню полноты │

│ │ники │электроники. │

│ │безопасности │ │ │(МЭК 61508-2).│ Верифициро-

│

│ │ │ │ │

Интегриро- │ванная и

про-│

│ │ │ │ │ванная про- │веренная │

│ │ │ │ │граммируемая │интегрирован-│

│ │ │ │ │электроника │ная програм- │

│ │ │ │ │ │мируемая │

│ │ │ │ │

│электроника │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

9.5. Процедуры, │ Предоставить информацию и │ Аппаратное │7.6.2 │ По необходи-│ Процедуры │

│относящиеся

к │процедуры, относящиеся

к │обеспечение │ │мости вся │эксплуатации │

│эксплуатации

и │программному обеспечению

и │программи- │

│информация, │и

сопровожде-│

│сопровождению │необходимые для того, чтобы │руемой │ │описанная выше│ния програм-

│

│программного │гарантировать соблюдение │электроники.│ │ │много обеспе-│

│обеспечения │функциональной

безопасности │ Интегриро-

│ │ │чения │

│ │E/E/PE систем, связанных с │ванное │ │ │ │

│ │безопасностью, во

время │программное

│ │ │ │

│ │эксплуатации и

сопровождения │обеспечение

│ │ │ │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

9.6. Подтверждение │ Обеспечить

гарантию, что │ Аппаратное

│7.7.2 │ План │ Результаты │

│соответствия │интегрированная система │обеспечение │ │подтверждения

│подтверждения│

│безопасности │соответствует указанным │программи- │

│соответствия

│соответствия │

│программного │требованиям к безопасности │руемой │ │безопасности │безопасности │

│обеспечения │программного обеспечения

для │электроники.│ │программного │программного │

│ │заданного уровня

полноты │ Интегри- │

│обеспечения

│обеспечения. │

│ │безопасности │рованное │

│ │

Принятое │

│ │

│программное │

│

│программное │

│ │

│обеспечение │

│

│обеспечение │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

Модификация │ Внести поправки, улучшения │ Аппаратное │7.8.2 │ Процедуры

│ Результаты │

│программного │или модификации в принятое │обеспечение │ │модификации │анализа влия-│

│обеспечения │программное обеспечение, │программи- │

│программного │ния

модифика-│

│ │гарантируя, что

требуемый │руемой │

│обеспечения. │ции

програм- │

│ │уровень полноты

безопасности

│электроники.│

│ Результаты │много обеспе-│

│ │будет сохранен │ Интегриро- │ │модификации │чения. │

│ │

│ванное │ │программного │ Журнал │

│ │

│программное │

│обеспечения

│модификации │

│ │ │обеспечение

│ │ │программного │

│ │ │ │ │ │обеспечения │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

Верификация │ В той степени, в которой │ Зависит │7.9.2 │ План

│ Отчет │

│программного │этого требует уровень полноты

│от стадии │ │верификации │по верифика- │

│обеспечения │безопасности, протестировать

и│ │ │(зависит │ции (зависит │

│ │оценить выходные

данные для │ │ │от стадии) │от стадии) │

│ │заданной стадии

жизненного │ │ │ │ │

│

│цикла

программного обеспече- │ │ │ │ │

│ │ния, связанного с

безопас- │ │ │ │ │

│ │ностью, для того

чтобы │ │ │ │ │

│ │гарантировать

правильность и │ │ │ │ │

│ │совместимость по

отношению к │ │ │ │ │

│ │выходным данным и

стандартам, │

│ │ │ │

│ │для этой стадии │ │ │ │ │

├────────────────────┼──────────────────────────────┼────────────┼──────┼──────────────┼─────────────┤

│

Оценка функций │ Изучить и

представить │ Стадии

9.1,│ 8 │

План оценки │ Отчет

│

│программного │на обсуждение

функциональную │9.2, 9.3, │

│функциональной│по оценке

│

│обеспечения │безопасность, достигнутую │9.4, 9.5 │

│безопасности

│функциональ- │

│ │E/E/PE системами,

связанными с│и 9.6,

│ │программного │ной безопас- │

│ │безопасностью │указанные на│ │обеспечения │ности │

│ │ │рисунке

3 │ │ │программного │

│ │ │ │ │ │обеспечения │

└────────────────────┴──────────────────────────────┴────────────┴──────┴──────────────┴─────────────┘

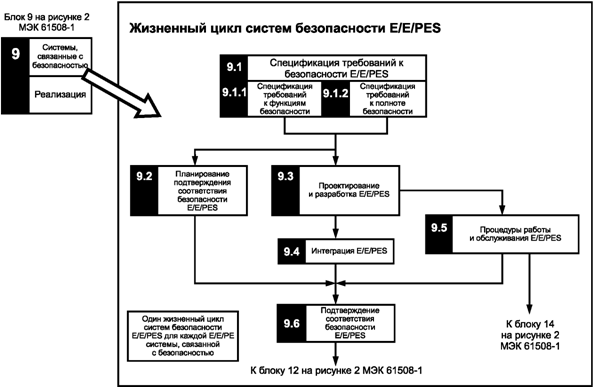

Рисунок 2.

Жизненный цикл безопасности E/E/PES систем

(стадия реализации)

Рисунок 3.

Жизненный цикл безопасности

программного

обеспечения (стадия реализации)

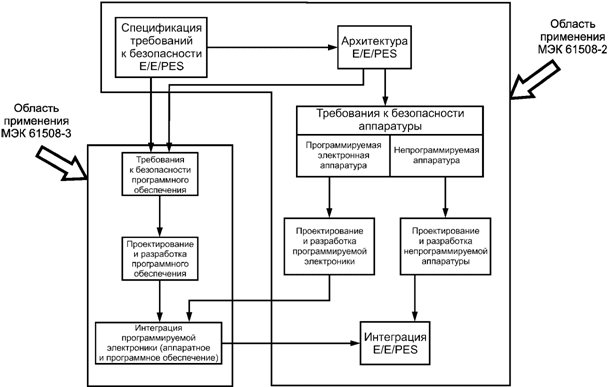

Рисунок 4.

Соотношение между областями применения

МЭК 61508-2 и МЭК

61508-3

Рисунок 5.

Полнота безопасности программного обеспечения

и жизненный цикл

разработки (V-модель)

7.1.2. Требования

7.1.2.1.

Жизненный цикл систем безопасности при разработке программного обеспечения

должен быть выбран и специфицирован при планировании безопасности в

соответствии с МЭК 61508-1 (раздел 6).

Примечание. Модель жизненного

цикла систем безопасности, удовлетворяющая требованиям МЭК 61508-1 (раздел 7),

может быть переработана в соответствии с конкретными потребностями проекта или

организации.

7.1.2.2. Процедуры

оценки качества и безопасности должны быть интегрированы в процессы жизненного

цикла систем безопасности.

7.1.2.3. Каждая

фаза жизненного цикла безопасности программного обеспечения должна быть

разделена на элементарные процессы. Для каждой стадии должны быть определены

область применения, входные данные и выходные данные.

Примечания. 1.

Более подробная информация о фазах жизненного цикла приведена в ИСО/МЭК 12207.

2. Выходные данные

стадий жизненного цикла систем безопасности рассматриваются в МЭК 61508-1

(раздел 5). При разработке некоторых E/E/PE систем, связанных с безопасностью,

выходные данные некоторых стадий жизненного цикла систем безопасности могут

представлять собой отдельные документы, тогда как выходные данные от других

стадий могут объединяться в один документ. Существенным является требование, чтобы

выходные данные стадии жизненного цикла системы безопасности удовлетворяли ее

предназначению. В случае простых разработок некоторые стадии жизненного цикла

систем безопасности также могут объединяться (см. 7.4.5).

7.1.2.4. Если

жизненный цикл модулей безопасности удовлетворяет требованиям, приведенным на

рисунке 3 и в таблице 1, допускается изменять глубину, число и рабочий размер

стадий V-модели (см. рисунок 5) в соответствии с полнотой безопасности и

сложностью проекта.

Примечание. Полный

список стадий жизненного цикла, приведенный в таблице 1, относится к большим

системам, разрабатываемым с самого начала. Для небольших систем может оказаться

целесообразным, например, объединить стадии проектирования системы программного

обеспечения и проектирования архитектуры.

7.1.2.5. При

условии выполнения всех задач и требований настоящего раздела допускается

организовывать программный проект иначе, чем предписывается настоящим

стандартом (т.е. использовать иную модель жизненного цикла систем

безопасности).

7.1.2.6.

Для каждой стадии жизненного цикла следует использовать соответствующие методы

и мероприятия. Рекомендации приведены в Приложениях A и B (руководство по

выбору методов и мероприятий). Выбор методов из Приложений A и B не гарантирует

сам по себе достижения необходимой полноты безопасности.

7.1.2.7. Результаты

процессов жизненного цикла систем безопасности программного обеспечения должны

быть документированы (см. раздел 5).

7.1.2.8. Если на

какой-либо стадии жизненного цикла модулей безопасности программного

обеспечения возникает необходимость внести изменение, относящееся к более

ранней стадии жизненного цикла, необходимо повторно выполнять эту стадию и

стадии, следующие за ней.

7.2.

Спецификация требований к безопасности программного обеспечения

Примечания. 1. См.

также таблицы A.1 (Приложение A) и B.7 (Приложение B).

2. Данная стадия

представлена на рисунке 3 (см. 9.1).

7.2.1. Цели

7.2.1.1. Первой

целью настоящего подраздела является определение требований к безопасности программного

обеспечения как требований к функциям безопасности программного обеспечения и

требований к полноте безопасности программного обеспечения.

7.2.1.2. Второй

целью настоящего подраздела является определение требований к функциям

безопасности каждой E/E/PE системы, которые нужны для реализации этих функций

безопасности.

7.2.1.3. Третьей

целью настоящего подраздела является определение требований к полноте

безопасности для каждой связанной с безопасностью E/E/PE системы, необходимых

для достижения уровня полноты безопасности, назначенного каждой функции

безопасности, предназначенной для этой E/E/PE системы, связанной с

безопасностью.

Примечание. В

большинстве случаев эти требования выполняются комбинацией базового встраиваемого

программного обеспечения и программных модулей, которые разработаны специально

для конкретного приложения. Именно комбинация этих двух видов программного

обеспечения позволяет достигать характеристик, описанных в подразделах,

приводимых ниже. Точная граница между базовым и прикладным программным

обеспечением зависит от выбранной архитектуры программной системы (см. 7.4.3 и

рисунок 6).

┌─────────────────────────────────────────────────────────────────────────────┐

│ Архитектура программируемой

электроники │

├────────────────────────┬────────────────────────────────────────────────────┤

│ Архитектура │ Архитектура программного обеспечения

PE │

│

аппаратных средств PE │

│

├────────────────────────┼────────────────────────────┬───────────────────────┤

│ Базовые и прикладные │

Встроенное программное

│Прикладное программное │

│

аппаратные средства PE │ обеспечение

PE │ обеспечение PE │

├────────────────────────┼────────────────────────────┼───────────────────────┤

│Примеры: │Примеры: │Примеры: │

│-

диагностические тесты,│- коммуникационные драйверы,│- функции

ввода/вывода,│

│-

избыточные процессоры,│- обработка отказов, │- производные функции │

│-

сдвоенные платы │-

управляющие программы.

│(например, проверка

│

│ ввода/вывода. │ │датчиков, если

она │

│ │ │не

предоставляется как │

│ │ │утилита или

встроенная │

│ │

│программа).

│

└────────────────────────┴────────────────────────────┴───────────────────────┘

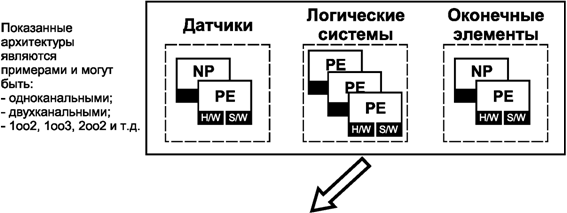

PE -

программируемая электроника;

NP -

непрограммируемые устройства;

H/W - аппаратные

средства; S/W - программное обеспечение;

MооN - M из N

(например 1оо2 представляет собой 1 из 2)

Рисунок 6.

Взаимосвязь между архитектурой аппаратного

и программного

обеспечения программируемой электроники

7.2.2.1.

Если требования к безопасности программного обеспечения уже были определены в

требованиях к E/E/PE системам, связанным с безопасностью (МЭК 61508-2, пункт

7.2), повторять их не требуется.

7.2.2.2.

Спецификация требований к безопасности программного обеспечения должна быть

выработана на основе требований к безопасности E/E/PE систем, связанных с безопасностью

(МЭК 61508-2), и требований к планированию безопасности (см. раздел 6). Эта

информация должна быть доступна для разработчика программного обеспечения.

Примечание. Это

требование означает, что должно быть тесное взаимодействие между разработчиком

E/E/PES и разработчиком программного обеспечения (МЭК 61508-2 и МЭК 61508-3).

По мере того, как требования к безопасности и архитектура программного

обеспечения (см. 7.4.3) становятся более определенными, может проявляться

влияние на архитектуру аппаратных средств E/E/PES, и по этой причине становится

важным тесное взаимодействие между разработчиками аппаратных средств и

программного обеспечения (см. рисунок 4).

7.2.2.3.

Спецификация требований к безопасности программного обеспечения должна быть

достаточно подробной для того, чтобы обеспечить стадии проектирования и

внедрения информацией для обеспечения требуемой полноты безопасности и

позволить выполнить оценку функциональной безопасности.

Примечание. Уровень

детальности спецификации может изменяться в зависимости от сложности

приложения.

7.2.2.4.

Разработчик программного обеспечения должен просмотреть информацию,

содержащуюся в 7.2.2.2, для того чтобы гарантировать, что требования определены

адекватным образом. В частности, разработчик программного обеспечения должен

учесть следующее:

a) функции

безопасности;

b) конфигурацию или

архитектуру системы;

c) требования к

полноте безопасности аппаратных средств (программируемой электроники, датчиков

и устройств привода);

d) требования к

полноте безопасности программного обеспечения;

e)

производительность и время отклика;

f) интерфейсы

оборудования и оператора.

7.2.2.5.

Разработчик программного обеспечения должен установить процедуры для устранения

разногласий при назначении уровня полноты безопасности программного

обеспечения.

7.2.2.6. В той

степени, в которой этого требует уровень полноты безопасности, требования к

безопасности программного обеспечения должны быть выражены и структурированы

так, чтобы они:

a) были ясными,

точными, недвусмысленными, пригодными для верификации, тестирования, поддержки

и выполнения и соразмерными с уровнем полноты безопасности;

b) были пригодными

для того, чтобы можно было определить их источник в спецификации требований к

безопасности E/E/PE систем;

c) не содержали

информации и описаний, которые являются двусмысленными и/или могут быть не

поняты теми, кто использует документ на той или иной стадии жизненного цикла

систем безопасности.

7.2.2.7. В

требованиях к безопасности программного обеспечения должны быть подробно

описаны все соответствующие режимы работы EUC, если только они не были уже

адекватно определены в требованиях к безопасности E/E/PE систем, связанных с

безопасностью.

Примечание. В

большинстве случаев это требование будет достигаться объединением общего

встроенного и специального прикладного программного обеспечения. Именно от

этого объединения требуется обеспечение характеристик, удовлетворяющих

требованиям к безопасности. Точное разделение между общим и специальным

прикладным программным обеспечением зависит от выбранной архитектуры

программного обеспечения (см. 7.4.3 и рисунок 4).

7.2.2.8.

Спецификация требований к безопасности программного обеспечения должна

определять и документировать все относящиеся к безопасности и иные необходимые

ограничения, связанные с взаимодействием между аппаратными средствами и

программным обеспечением.

7.2.2.9. В той

степени, в которой этого требует описание проекта архитектуры аппаратных

средств E/E/PE систем, спецификация требований к безопасности программного

обеспечения должна учитывать следующее:

a) самоконтроль

программного обеспечения (например, МЭК 61508-7, пункты C.2.5 и C.3.10

приложения C);

b) мониторинг

программируемой электронной аппаратуры, датчиков и устройств привода;

c) периодическое

тестирование функций безопасности во время выполнения программы;

d) разрешение

тестирования функций безопасности во время работы EUC.

7.2.2.10. Если

E/E/PE система, связанная с безопасностью, должна выполнять функции, не

относящиеся к безопасности, эти функции должны быть четко указаны в

спецификации требований к безопасности программного обеспечения.

7.2.2.11.

Спецификация требований к безопасности программного обеспечения должна выражать

необходимые характеристики безопасности продукта, а не проекта. С учетом

7.2.2.1 - 7.2.2.10, в зависимости от конкретных обстоятельств, должны быть

определены следующие положения:

a)

требования к функциям безопасности программного обеспечения:

- функции, которые

позволяют EUC достигать или поддерживать безопасное состояние,

- функции,

связанные с обнаружением, оповещением и обработкой ошибок аппаратных средств

программируемой электроники,

- функции, связанные

с обнаружением, оповещением и обработкой ошибок датчиков и устройств привода,

- функции,

связанные с обнаружением, оповещением и обработкой ошибок в самом программном

обеспечении (самоконтроль программного обеспечения),

- функции,

связанные с периодическим тестированием функций в режиме реального времени,

- функции,

связанные с периодическим тестированием функций в автономном режиме,

- функции,

обеспечивающие безопасную модификацию PES,

- интерфейсы

функций, не связанных с безопасностью,

- производительность

и время отклика,

- интерфейсы между

программным обеспечением и PES;

Примечание.

Интерфейсы должны включать средства онлайнового и автономного программирования.

b) требования к

полноте безопасности программного обеспечения:

- уровни полноты

безопасности для каждой функции перечисления a).

Примечание.

Назначение полноты безопасности компонентам программного обеспечения описано в

МЭК 61508-5, приложение A.

7.3.

Планирование подтверждения соответствия безопасности программного обеспечения

Примечание. Эта

стадия представлена на рисунке 3 (см. 9.2).

7.3.1. Цели

Целью требований

настоящего подраздела является разработка плана подтверждения соответствия

безопасности программного обеспечения.

7.3.2.1. В ходе

планирования должны быть определены процедурные и технические шаги, которые

нужно использовать для того, чтобы продемонстрировать, что программное

обеспечение удовлетворяет требованиям безопасности (см. 7.2).

7.3.2.2. План

подтверждения соответствия безопасности программного обеспечения должен

содержать следующие положения:

a) описание этапов

подтверждения соответствия;

b) перечень лиц,

осуществляющих подтверждение соответствия;

c) идентификацию

соответствующих режимов работы EUC, включая:

- подготовку к

использованию, а также установку и настройку,

- работу в режиме

запуска и обучения, в автоматическом, ручном, полуавтоматическом и стационарном

режимах,

- переустановку,

выключение, сопровождение,

- предполагаемые

ненормальные режимы;

d) идентификацию

программного обеспечения, связанного с безопасностью, для которого должна быть

проведена процедура подтверждения соответствия, для каждого режима работы EUC

до момента его ввода в эксплуатацию;

e) техническую

стратегию для подтверждения соответствия (например, аналитические методы,

статистическое тестирование и т.п.) (см. 7.3.2.3);

f) средства

(методы) и процедуры в соответствии с перечислением e), которые должны быть

использованы для подтверждения соответствия каждой функции требованиям к функциям

безопасности программного обеспечения (см. 7.2) и требованиям к полноте

безопасности программного обеспечения (см. 7.2);

g) конкретные

ссылки на требования к безопасности программного обеспечения (см. 7.2);

h) условия, в

которых должны происходить процедуры подтверждения соответствия (например, при

тестировании может потребоваться использование калиброванных инструментов и

оборудования);

i) критерии

прохождения/непрохождения подтверждения соответствия (см. 7.3.2.5);

j) политику и

процедуры, используемые для оценки результатов подтверждения соответствия, в

частности, при оценке отказов.

Примечание. Эти

требования основаны на общих требованиях МЭК 61508-1, пункт 7.8.

7.3.2.3.

Техническая стратегия для подтверждения соответствия программного обеспечения,

связанного с безопасностью (см. таблицу A.7, Приложение A), должна содержать

следующую информацию:

a) выбор ручных или

автоматических методов, или и тех и других;

b) выбор

статических или динамических методов, или и тех и других;

c) выбор аналитических

или статистических методов, или и тех и других.

7.3.2.4. В рамках

процедуры подтверждения соответствия программного обеспечения, связанного с

безопасностью, если этого требует уровень полноты безопасности (МЭК 61508-1,

пункт 8.2.12), область применения и содержание планирования подтверждения

соответствия безопасности программного обеспечения должны быть изучены

экспертом или третьей стороной, представляющей эксперта. Эта процедура должна

также включать заявление о присутствии эксперта при испытаниях.

7.3.2.5.

Критерии прохождения/непрохождения при завершении подтверждения соответствия

программного обеспечения должны включать:

a) необходимые

входные сигналы, включая их последовательность и значения;

b) предполагаемые

выходные сигналы, включая их последовательность и значения и

c) другие критерии

приемки, например использование памяти, хронометраж, допустимые интервалы для

значений.

7.4.

Проектирование и разработка программного обеспечения

Примечание. Эта

фаза представлена на рисунке 3 (см. 9.3).

7.4.1. Цели

7.4.1.1. Первой

целью требований настоящего подраздела является создание такой архитектуры

программного обеспечения, которая удовлетворяла бы требованиям к безопасности

программного обеспечения (см. 7.2) в отношении необходимого уровня полноты

безопасности.

7.4.1.2. Второй

целью требований настоящего подраздела является анализ и оценка требований,

предъявляемых к программному обеспечению со стороны аппаратных средств E/E/PE

систем, связанных с безопасностью, включая значение взаимодействия между

аппаратными средствами и программным обеспечением E/E/PE систем для

безопасности управляемого оборудования.

7.4.1.3. Третьей

целью требований настоящего подраздела является выбор подходящего набора

инструментальных средств, включая языки программирования и компиляторы, который

соответствовал бы заданному уровню полноты безопасности на протяжении всего

жизненного цикла систем безопасности и способствовал бы выполнению процессов

верификации, подтверждения соответствия, оценки и модификации.

7.4.1.4. Четвертой

целью требований настоящего подраздела является проектирование и реализация

программного обеспечения, которое удовлетворяло бы специфицированным

требованиям к безопасности программного обеспечения (см. 7.2) в отношении

необходимого уровня полноты безопасности. Это программное обеспечение должно

быть пригодным для анализа и верификации и обладать способностью к безопасной

модификации.

7.4.1.5. Пятой

целью требований настоящего подраздела является проверка выполнения требований

к безопасности программного обеспечения (в отношении необходимых функций и

уровня полноты безопасности программного обеспечения).

7.4.2. Общие

требования

7.4.2.1. В

зависимости от характера процесса разработки программного обеспечения

ответственность за соответствие 7.4 может лежать только на поставщике, только

на пользователе или на обеих сторонах. Распределение ответственности должно

быть определено во время планирования безопасности (см. раздел 6).

7.4.2.2. В

соответствии с требуемым уровнем полноты безопасности выбранный метод

проектирования должен обладать характеристиками, которые облегчают:

a) абстракцию,

разделение на модули и другие характеристики, контролирующие уровень сложности;

b) выражение:

- выполняемых

функций,

- обмена данными

между компонентами,

- информации,

относящейся к последовательности и времени выполнения,

- ограничений на

время выполнения,

- параллельного

выполнения,

- структур данных и

их свойств,

- проектных

предположений и их зависимостей;

c) понимание

разработчиками и другими лицами, которые должны иметь дело с проектом;

d) верификацию и

оценку соответствия.

Примечание. См.

также таблицы A.1 - A.10 (Приложение A) и таблицы B.1 - B.10 (Приложение B).

7.4.2.3.

Тестируемость и способность к безопасной модификации должны быть предусмотрены

на этапе проектирования для того, чтобы облегчить реализацию этих характеристик

в окончательной версии системы, связанной с безопасностью.

Примечание. Примеры

включают в себя эксплуатационные режимы в машиностроении и на обрабатывающих

предприятиях.

7.4.2.4. Выбранный

метод проектирования должен обладать характеристиками, которые облегчают

модификацию программного обеспечения. К числу таких характеристик относят

модульность, скрытие информации и инкапсуляцию.

7.4.2.5.

Представление проекта должно основываться на нотации, которая является

однозначно определенной или ограничена до однозначно определенных свойств.

7.4.2.6. Проект

должен минимизировать настолько, насколько это возможно, ту часть программного

обеспечения, которая относится к безопасности.

7.4.2.7. Если

программное обеспечение должно реализовать функции как относящиеся, так и не

относящиеся к безопасности, оно в целом должно рассматриваться как относящееся

к безопасности, если только в проекте не продемонстрирована достаточная

независимость между этими функциями.

7.4.2.8.

Если программное обеспечение должно реализовать функции безопасности, имеющие

различный уровень полноты безопасности, то следует считать, что все программное

обеспечение имеет наивысший среди этих уровней, если только в проекте не будет

продемонстрирована достаточная независимость функций, имеющих различный уровень

полноты безопасности. Обоснование независимости должно быть документировано.

Примечание. Уровень

полноты безопасности программного обеспечения должен быть не ниже, чем уровень

полноты функции безопасности, к которой оно относится. Однако уровень полноты

безопасности компонента программного обеспечения может быть ниже, чем уровень полноты

функции безопасности, к которой он относится, если этот компонент используется

в сочетании с другими аппаратными компонентами, такими, что уровень полноты

безопасности сочетания компонентов, по меньшей мере, равен уровню полноты

безопасности функции безопасности.

7.4.2.9. В той

степени, насколько это возможно, проект должен включать функции, выполняющие

проверки и все диагностические тесты для того, чтобы обеспечить соблюдение

требований к полноте безопасности E/E/PE системы, связанной с безопасностью

(как установлено в МЭК 61508-2).

7.4.2.10. Проект

программного обеспечения должен включать соразмерно требуемому уровню полноты

безопасности средства самоконтроля потоков управления и потоков данных. При

обнаружении ошибки должны быть выполнены соответствующие действия [см. таблицы

A.2 и A.4 (Приложение A)].

7.4.2.11.

Если стандартное или ранее разработанное программное обеспечение должны

использоваться как часть проекта [см. таблицы A.3 и A.4 (Приложение A)], они

должны быть четко идентифицированы. Способность программного обеспечения

удовлетворять требованиям спецификации по отношению к безопасности программных

систем (см. 7.2) должна быть обоснована. Эта способность должна основываться на

данных по удовлетворительной работе в схожем приложении или быть предметом тех

же самых процедур верификации и подтверждения соответствия, которые

подразумеваются для любого вновь разрабатываемого программного обеспечения.

Следует оценить ограничения, связанные с условиями, в которых работало

программное обеспечение (например, зависимость от операционной системы и

компилятора).

Примечание. Такое

обоснование может быть разработано при планировании безопасности (см. раздел

6).

7.4.2.12. Настоящий

подраздел (7.4) должен в той мере, насколько это возможно, применяться к

данным, включая любой язык генерации данных.

7.4.3.

Требования к архитектуре программного обеспечения

Примечания.

1. См. также таблицы A.2 (Приложение A) и B.7 (Приложение B).

2. Архитектура

программного обеспечения определяет основные компоненты и подсистемы

программного обеспечения, их взаимосвязь, способ реализации необходимых

характеристик и, в частности, полноты безопасности. Примеры основных

компонентов программного обеспечения включают операционные системы, базы данных,

подсистемы ввода и вывода производственных данных, коммуникационные подсистемы,

прикладные программы, инструментальные средства программирования и диагностики

и т.п.

3. В некоторых

отраслях промышленности архитектура программного обеспечения может называться

описанием функций или спецификацией функций проекта (хотя эти документы могут

также включать вопросы, относящиеся к аппаратным средствам).

4. Для

пользовательского прикладного программирования в языках с ограниченной

изменчивостью, в частности в языках, используемых в ПЛК (МЭК 61508-6,

приложение E), архитектура определяется поставщиком как стандартная

характеристика ПЛК. Однако в рамках настоящего стандарта к поставщику может

быть предъявлено требование гарантировать пользователю соответствие

поставляемого продукта требованиям 7.4. Пользователь приспосабливает ПЛК,

используя стандартные возможности программирования, например многозвенные

логические схемы. Требования 7.4.3 - 7.4.8 сохраняют свою силу. Требование

определения и документирования архитектуры может рассматриваться как

информация, которую пользователь может использовать при выборе ПЛК (или

эквивалентного ему устройства) для приложения.

5. В другом крайнем

случае, в некоторых встроенных приложениях, использующих язык с полной изменчивостью,

например в машине, управляемой микропроцессором, архитектура должна создаваться

поставщиком специально для приложения (или класса приложений). Пользователь

обычно не имеет инструментария для программирования. В этих условиях

ответственность за обеспечение соответствия 7.4 ложится на поставщика.

6. Имеются системы,

попадающие в промежуток между типами, упомянутыми в примечаниях 4 и 5, в таких

случаях ответственность за соответствие разделяется между пользователем и

поставщиком.

7. С точки зрения безопасности

стадия разработки архитектуры программного обеспечения соответствует периоду,

когда разрабатывается базовая стратегия безопасности для программного

обеспечения.

7.4.3.1. В

зависимости от характера разработки программного обеспечения ответственность за

соответствие 7.4.3 может лежать только на поставщике, только на разработчике

или на обеих сторонах (см. примечания, приведенные выше). Распределение

ответственности должно быть документировано во время планирования безопасности

(см. раздел 6).

7.4.3.2.

Предлагаемый проект архитектуры программного обеспечения должен быть создан

поставщиком программного обеспечения и/или разработчиком, описание архитектуры

должно быть подробным. Описание должно:

a) содержать выбор

и обоснование интегрированного набора методов и мероприятий, которые будут

необходимы в течение жизненного цикла модулей безопасности для того, чтобы

удовлетворить требования к безопасности программного обеспечения на заданном

уровне полноты безопасности (см. 7.2). Эти методы и мероприятия включают

стратегию проектирования программного обеспечения для обеспечения устойчивости

к отказам (совместимую с аппаратными средствами) и для избежания отказов, в том

числе (при необходимости) избыточность и разнообразие;

b) основываться на

разделении на компоненты/подсистемы, для каждой из которых должна

предоставляться следующая информация:

- являются ли они

вновь разработанными, уже существующими или находящимися в частной

собственности,

- проводилась ли

верификация, и если проводилась, то при каких условиях,

- связан ли каждый

из этих компонентов/подсистем с безопасностью или нет,

- уровень полноты

безопасности для компонента/подсистемы;

c) определять все

взаимодействия между программными средствами и аппаратным обеспечением, а также

оценивать и детализировать их значение;

d) использовать для

представления архитектуры нотацию, которая является однозначно определенной или

ограничена до подмножества однозначно определенных характеристик;

e) содержать набор

проектных характеристик, которые должны использоваться для поддержания полноты

безопасности всех данных. В число таких данных допускается включать входные и

выходные производственные данные, коммуникационные данные, данные интерфейса оператора,

данные сопровождения и данные, хранящиеся во внутренних базах данных;

f) определять тесты

интеграции архитектуры программного обеспечения для того, чтобы обеспечить

выполнение спецификации требований к безопасности программного обеспечения на

заданном уровне полноты безопасности (см. 7.2).

7.4.3.3. Любые

изменения, которые может потребоваться внести в специфицированные требования к

E/E/PE системе, связанной с безопасностью, после использования мероприятий

7.4.3.2 должны быть согласованы с разработчиком E/E/PE систем и

документированы.

Примечание.

Итерационное взаимодействие между архитектурой аппаратных средств и

программного обеспечения является неизбежным (см. рисунок 5), поэтому

существует необходимость в обсуждении с разработчиком аппаратуры таких

вопросов, как спецификация тестирования интеграции программируемой электронной

аппаратуры и программного обеспечения (см. 7.5).

7.4.4.

Требования к инструментальным средствам поддержки и языкам программирования

Примечания. 1. См.

также таблицу A.3 (Приложение A).

2. Выбор

инструментов для разработки зависит от характера процессов разработки

программного обеспечения и его архитектуры (см. 7.4.3).

Если

пользовательское прикладное программирование выполняется на языке с

ограниченной варьируемостью при низких уровнях полноты безопасности, то круг

необходимых инструментов и языков программирования может быть ограничен

стандартными языками ПЛК, редакторами и загрузчиками. Ответственность за

соответствие 7.4.4 будет лежать, следовательно, главным образом на поставщике.

При более высоких

уровнях полноты безопасности могут потребоваться ограниченные подмножества

языка ПЛК, а также средства верификации и отладки, такие как анализаторы кода и

имитаторы. В этих условиях ответственность лежит и на поставщике, и на

пользователе.

Инструментарий для

встраиваемых приложений, использующий языки с полной варьируемостью, должен

быть более разнообразным даже в случае низких уровней полноты безопасности.

Ответственность за соответствие 7.4.4 будет лежать, главным образом, на

разработчиках программного обеспечения. В их число входит поставщик ПЛК,

который может использовать языки с полной варьируемостью в языке с низким

уровнем варьируемости для обеспечения пользовательского прикладного

программирования.

7.4.4.1. В

зависимости от характера программного обеспечения ответственность за

соответствие 7.4.4 может лежать только на поставщике, только на пользователе

или на обеих сторонах (см. 7.4.4, примечание 2). Разделение ответственности

должно быть документировано во время планирования безопасности (см. раздел 6).

7.4.4.2. Должен

быть выбран набор интегрированных инструментальных средств, соответствующий

требуемому уровню полноты безопасности и включающий языки программирования,

компиляторы, средства управления конфигурацией и, при необходимости,

автоматизированные средства тестирования. Следует учитывать способность

инструментальных средств (необязательно тех, которые использовались при

первоначальной разработке системы) выполнять необходимые задачи на протяжении

всего жизненного цикла E/E/PE систем, связанных с безопасностью.

7.4.4.3. В

той степени, в которой этого требует уровень полноты безопасности, выбранные

языки программирования должны:

a) иметь

транслятор/компилятор, который либо обладает сертификатом, подтверждающим

соответствие национальному или международному стандарту, либо должен быть

оценен для проверки его пригодности;

b) быть полностью и

однозначно определенными либо ограниченными до подмножества однозначно

определяемых элементов;

c) соответствовать

характеристикам приложения;

d) обладать

свойствами, облегчающими обнаружение ошибок программирования;

e) поддерживать

характеристики, соответствующие методу проектирования.

7.4.4.4. Если

требования 7.4.4.3 не могут быть выполнены, то при описании проекта архитектуры

программного обеспечения (см. 7.4.3) следует документировать обоснование

использования альтернативного языка программирования. В обосновании должны быть

подробно рассмотрены пригодность языка программирования, а также дополнительные

мероприятия, относящиеся к известным недостаткам языка.

7.4.4.5. Стандарты

составления программ должны быть:

a) рассмотрены

экспертом на предмет определения пригодности и

b) использованы при

разработке всего программного обеспечения, связанного с безопасностью.

7.4.4.6. Стандарты

составления программ должны определять правильные методы программирования,

запрещать использование небезопасных возможностей языка (например,

неопределенных особенностей языка, неструктурированных конструкций и т.п.) и

определять процедуры для документирования исходного текста. Документация,

относящаяся к исходному тексту, должна содержать, по меньшей мере, следующую

информацию:

a) юридическое лицо

(например, компания, авторы и т.п.);

b) описание;

c) входные и

выходные данные;

d) историю

изменения конфигурации.

7.4.5.

Требования к детальному проектированию и разработке

Примечания. 1. См.

также таблицы A.4 (Приложение A), B.1, B.7 и B.9 (Приложение B).

2. Под детальным

проектированием здесь понимается разделение основных компонентов архитектуры на

систему программных модулей, проектирование отдельных программных модулей и их

программирование. В небольших приложениях проектирование программных систем и

архитектуры могут быть объединены.

3. Характер

детального проектирования и разработки может изменяться в зависимости от

характера процессов разработки программ и архитектуры программного обеспечения

(см. 7.4.3). Когда прикладное программирование выполняет пользователь,

использующий языки с ограниченной варьируемостью, например языки многозвенных

логических схем и языки функциональных блоков, детальное проектирование может

рассматриваться скорее как конфигурирование, чем как программирование. Тем не

менее, хороший стиль программирования состоит в структурировании программного

обеспечения, включая организацию модульной структуры, которая выделяет

(настолько, насколько это возможно) блоки, связанные с безопасностью; в

использовании проверок на попадание в интервал допустимых значений и других

возможностей защиты от ошибок при вводе исходных данных; в использовании ранее

верифицированных программных модулей; в применении конструкций, которые

облегчают выполнение будущих модификаций программного обеспечения.

7.4.5.1. В

зависимости от характера программного обеспечения ответственность за

соответствие 7.4.5 может лежать только на поставщике, только на пользователе

или на обеих сторонах (см. примечание 3). Разделение ответственности должно

быть документировано во время планирования безопасности (см. раздел 6).

7.4.5.2. До начала

детального проектирования должна быть следующая информация:

- спецификация

требований к безопасности программного обеспечения (см. 7.2);

- описание проекта

архитектуры (см. 7.4.3);

- план проверки

безопасности (см. 7.3).

7.4.5.3.

Программное обеспечение следует разрабатывать таким образом, чтобы достигалась

модульность, тестируемость и способность к безопасной модификации.

7.4.5.4. Дальнейшее

уточнение проекта для каждого главного компонента/подсистемы в описании проекта

архитектуры программного обеспечения (см. 7.4.3) должно основываться на

разделении на программные модули (т.е. на спецификации конструкции программной

системы). Необходимо определить конструкцию каждого программного модуля и

проверки, которые должны использоваться для этих модулей.

Примечание. Для

стандартных или ранее разработанных компонентов программных модулей не

требуется проекта или спецификации тестирования, если может быть показано, что

они удовлетворяют требованиям 7.4.2.11.

7.4.5.5. Должны

быть определены соответствующие проверки интеграции программных систем,

показывающие, что программные системы удовлетворяют требованиям к безопасности

программного обеспечения для заданного уровня полноты безопасности (см. 7.2).

7.4.6.

Требования к реализации исходных текстов программ

Примечание. См.

также таблицы A.4 (Приложение A), B.1, B.7 и B.9 (Приложение B).

7.4.6.1. Исходные

тексты программ должны:

a) быть читаемыми,

понятными и пригодными к проверке;

b) удовлетворять

специфицированным требованиям к конструкции программного модуля (см. 7.4.5);

c) удовлетворять

специфицированным требованиям к стандартам составления программ (см. 7.4.4);

d) удовлетворять

всем требованиям, определенным при планировании безопасности (см. раздел 6).

7.4.6.2. Каждый

модуль программного обеспечения должен быть просмотрен.

Примечание.

Просмотр кода относится к процессам верификации (см. 7.9).

7.4.7.

Требования к тестированию программных модулей

Примечания. 1. См.

также таблицы A.5 (Приложения A), B.2, B.3 и B.6 (Приложения B).

2. Процесс проверки

того, что программный модуль корректно выполняет все требования, содержащиеся в

спецификации тестирования, относится к процессам верификации (см. 7.9).

Сочетание просмотра исходных текстов и тестирования программных модулей дает

гарантию того, что программный модуль удовлетворяет требованиям своей

спецификации, т.е. верифицирует модуль.

7.4.7.1. Каждый

программный модуль должен быть протестирован в соответствии со спецификацией,

разработанной при проектировании программного обеспечения (см. 7.4.5).

7.4.7.2. Эти

проверки должны продемонстрировать, что каждый программный модуль выполняет

функции, для которых он предназначен, и не выполняет функции, которые не были

для него предусмотрены.

Примечания. 1.

Сказанное выше не означает тестирования всех комбинаций входных данных и всех

комбинаций выходных данных. Достаточным может быть тестирование всех классов

эквивалентности (МЭК 61508-7, пункт C.5.7 приложения C) или структурное

тестирование (МЭК 61508-7, пункт C.5.8 приложения C). Анализ граничных значений

(МЭК 61508-7, пункт C.5.4 приложения C), анализ управляющей логики (МЭК

61508-7, пункт C.5.9 приложения C) или анализ скрытых путей выполнения

программы (МЭК 61508-7, пункт C.5.11 приложения C) могут уменьшить количество

проверок до приемлемого уровня. Программы, пригодные для анализа (МЭК 61508-7,

пункт C.2.7 приложения C), могут позволить достичь более быстрого выполнения

требований.

2. Если при

разработке используются формальные методы (МЭК 61508-7, пункт C.2.4 приложения

C), формальные доказательства (МЭК 61508-7, пункт C.5.13 приложения C) или

операторы проверки условий (МЭК 61508-7, пункт C.3.3 приложения C), область

применения подобных проверок может быть уменьшена.

3. Допускается

использовать также статистические данные (МЭК 61508-7, приложение D).

7.4.7.3. Результаты