Утвержден и

введен в действие

Приказом

Федерального

агентства по

техническому

регулированию и

метрологии

от 28 сентября 2011

г. N 377-ст

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

АТОМНЫЕ СТАНЦИИ

СИСТЕМЫ КОНТРОЛЯ И УПРАВЛЕНИЯ, ВАЖНЫЕ ДЛЯ

БЕЗОПАСНОСТИ.

ОБЩИЕ ТРЕБОВАНИЯ

Nuclear power plants.

Instrumentation and control

important to safety. General

requirements for systems

IEC 61513:2001

Nuclear power plants -

Instrumentation and control

important to safety - General

requirements for systems

(IDT)

ГОСТ Р МЭК 61513-2011

ОКС 27.120.20

Дата введения

1 января 2012 года

Предисловие

Цели и принципы

стандартизации в Российской Федерации установлены Федеральным законом от 27

декабря 2002 г. N 184-ФЗ "О техническом регулировании", а правила

применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004

"Стандартизация в Российской Федерации. Основные положения".

Сведения о

стандарте

1. Подготовлен

Федеральным государственным унитарным предприятием "Всероссийский

научно-исследовательский институт стандартизации и сертификации в

машиностроении" (ФГУП "ВНИИНМАШ") и Автономной некоммерческой

организацией "Измерительно-информационные технологии" (АНО

"Изинтех") на основе аутентичного перевода на русский язык, выполненного

Российской комиссией экспертов МЭК/ТК45, стандарта, указанного в пункте 4.

2. Внесен

Техническим комитетом по стандартизации ТК322 "Атомная техника"

3. Утвержден и

введен в действие Приказом Федерального агентства по техническому регулированию

и метрологии от 28 сентября 2011 г. N 377-ст.

4. Настоящий

стандарт идентичен международному стандарту МЭК 61513:2001 "Атомные

станции. Системы контроля и управления, важные для безопасности. Общие требования" (IEC 61513:2001

"Nuclear power plants - Instrumentation and control important to safety -

General requirements for systems").

При применении

настоящего стандарта рекомендуется использовать вместо ссылочных международных

стандартов соответствующие им национальные стандарты Российской Федерации,

сведения о которых приведены в дополнительном Приложении ДА.

5. Введен впервые.

Информация об

изменениях к настоящему стандарту публикуется в ежегодно издаваемом

информационном указателе "Национальные стандарты", а текст изменений

и поправок - в ежемесячно издаваемых информационных указателях "Национальные

стандарты". В случае пересмотра (замены) или отмены настоящего стандарта

соответствующее уведомление будет опубликовано в ежемесячно издаваемом

информационном указателе "Национальные стандарты". Соответствующая

информация, уведомление и тексты размещаются также в информационной системе

общего пользования - на официальном сайте Федерального агентства по

техническому регулированию и метрологии в сети Интернет.

Введение

Настоящий стандарт

устанавливает требования к системам контроля и управления и их оборудованию,

которые предназначены для выполнения функций, важных для безопасности АС. В

настоящем стандарте рассматриваются взаимосвязи между:

- задачами

обеспечения безопасности АС и требованиями к общей архитектуре систем контроля

и управления, важных для безопасности;

- общей

архитектурой систем контроля и управления и требованиями отдельных систем,

важных для безопасности.

Взаимосвязь с

другими стандартами

При разработке

настоящего стандарта использованы международные стандарты Международной

организации по стандартизации (ИСО), Международной электротехнической комиссии

(МЭК), документы Международного агентства по атомной энергии (МАГАТЭ) и другие

документы. Наиболее важные из них:

a) стандарты МЭК в

области ядерной технологии.

Настоящий стандарт

опирается на другие стандарты МЭК в области ядерной технологии, в частности на

те из них, которые посвящены квалификации, проектированию щита управления,

категоризации функций и классификации систем (см. 3.4 и 3.6) и

мультиплексированию.

При рассмотрении

компьютеризированных систем класса 1 (см. 5.1.2.1 и Приложение B) настоящий

стандарт следует применять совместно с МЭК 60880, МЭК 60880-2 и МЭК 60987,

чтобы полностью удовлетворить требования к аппаратуре и программному

обеспечению;

b) другие

международные стандарты.

В настоящем

стандарте принят формат изложения базовой публикации по безопасности МЭК 61508

с использованием понятий "полного жизненного цикла безопасности" и

"жизненного цикла системы". В настоящем стандарте также приведена

интерпретация общих требований частей 1, 2 и 4 МЭК 61508 применительно к

области ядерной технологии. Соответствие требованиям настоящего стандарта будет

способствовать согласованности с требованиями МЭК 61508 в тех случаях, когда

они применяются в ядерной технологии.

Настоящий стандарт

содержит ссылки на стандарты ИСО по вопросам, которые связаны с обеспечением

качества;

c) документы МАГАТЭ

серии безопасности.

Настоящий стандарт

разработан в соответствии с принципами и основными направлениями Программы

МАГАТЭ по безопасности атомных электростанций и руководствами по безопасности

МАГАТЭ. На самом деле документы МАГАТЭ применимы ко всем стандартам ТК 45 в

области контроля и управления. Термины и определения, применяемые в настоящем

стандарте, согласованы с теми, которые используются МАГАТЭ (см. примечание).

Примечание. В

соответствии с "Соглашением о сотрудничестве в областях, представляющих

общий интерес", май 1981 г.

Настоящий стандарт

содержит ссылки на МАГАТЭ 50-C-Q.A (Изм. 1) в разделах, связанных с

обеспечением качества.

1. Область

применения

1.1. Общие

положения

Системы контроля и

управления (СКУ), важные для безопасности атомных станций, могут быть построены

на традиционном оборудовании с жесткими связями, оборудовании, основанном на

применении компьютерной технологии или с использованием комбинации оборудования

обоих типов. Настоящий стандарт устанавливает требования и рекомендации (см.

примечание) для общей архитектуры системы контроля и управления, которая может

быть построена с использованием указанных технологий.

Примечание. Далее

термин "требования" обозначает как собственно требования, так и

рекомендации. Различие появляется на уровне особых условий, когда термин

"требования" обозначает необходимость, а термин

"рекомендации" - желательность.

В настоящем

стандарте придается большое значение полноте и точности требований, вытекающих

из целей, связанных с безопасностью атомной станции, как к исходным данным для

выработки всесторонних требований к полной архитектуре системы контроля и

управления в целом, так и к отдельным системам контроля и управления, важным для

безопасности.

В настоящем

стандарте вводится понятие "концепция жизненного цикла безопасности"

для всей архитектуры системы контроля и управления в целом и каждой системы в

отдельности. Жизненные циклы безопасности, представленные и рассмотренные в

настоящем стандарте, не являются единственно возможными; могут применяться и

другие жизненные циклы, если будут достигнуты цели, заявленные в настоящем

стандарте.

1.2.

Применение: новые и существующие атомные станции

Требования

настоящего стандарта применимы как к системам контроля и управления на новых

атомных станциях, так и к реконструируемым и модернизируемым системам на

действующих АС.

Для действующих

станций используется частичный набор требований, объем которых устанавливают

перед началом разработки любого проекта.

1.3.

Структура

Общая структура

настоящего стандарта с указанием соответствующих разделов представлена на

рисунке 1:

┌─────────────────────────────────────────────────────────────────────────┐

│ Спецификация требований к функциям, системам и оборудованию контроля │

│ и управления, важным для безопасности, на основе проекта безопасности │

│ атомной станции │

│ 5.1 и 5.2 │

│ ┌────────────────────────────────┐ ┌────────────────────────────────┐ │

│ │5.1 Требования, устанавливаемые │ │5.2 Требования к выходной │ │

│ │на основе проекта безопасности │ │документации │ │

│ │атомной станции │ │ │ │

│ ├────────────────────────────────┤ ├────────────────────────────────┤ │

│ │5.1.1 Требования к функциям, │ │Общая спецификация требований │ │

│ │характеристикам и независимости │ │к функциям и оборудованию систем│ │

│ │5.1.2 Требования к категоризации│ │контроля и управления, важным │ │

│ │5.1.3 Ограничения │ │для безопасности │ │

│ └────────────────────────────────┘ └────────────────────────────────┘ │

└─────────────────────────────────────────────────────────────────────────┘

┌─────────────────────────────────────────────────────────────────────────┐

│ Проектирование и планирование полной архитектуры контроля и управления │

│ и назначение функций для каждой из систем контроля и управления │

│ 5.3 - 5.5 │

│ ┌────────────────────┐ ┌─────────────────────┐ ┌────────────────────┐ │

│ │5.3 Требования │ │5.4 Требования │ │5.5 Требования │ │

│ │к целям │ │к общему планированию│ │к документации │ │

│ ├────────────────────┤ ├─────────────────────┤ ├────────────────────┤ │

│ │5.3.1 Проектирование│ │5.4.1 Общая программа│ │5.5.1 Структурная │ │

│ │архитектуры контроля│ │обеспечения качества │ │схема архитектуры │ │

│ │и управления │ │5.4.2 Общий план │ │5.5.2 Функциональная│ │

│ │5.3.2 Назначение │ │защищенности │ │схема │ │

│ │функций отдельных │ │5.4.3 Общий план │ │ │ │

│ │систем │ │интеграции и приемки │ │ │ │

│ │5.3.3 Анализ │ │5.4.4 Общий план │ │ │ │

│ │ │ │эксплуатации │ │ │ │

│ │ │ │5.4.5 Общий план │ │ │ │

│ │ │ │обслуживания │ │ │ │

│ └────────────────────┘ └─────────────────────┘ └────────────────────┘ │

└─────────────────────────────────────────────────────────────────────────┘

┌─────────────────────────────────────────────────────────────────────────┐

│ 6 Реализация и проектирование отдельных систем контроля и управления │

│ ┌────────────────────┐ ┌───────────────────────┐ ┌──────────────────┐ │

│ │6.1 Требования │ │6.2 Требования │ │6.3 Требования │ │

│ │к целям на фазах │ │к планированию системы │ │к документации │ │

│ │жизненного цикла │ │ │ │ │ │

│ │системы │ │ │ │ │ │

│ ├────────────────────┤ ├───────────────────────┤ ├──────────────────┤ │

│ │6.1.1 Спецификация │ │6.2.1 Программа │ │6.3.1 Спецификация│ │

│ │требований │ │качества │ │требований │ │

│ │6.1.2 Спецификация │ │6.2.2 План защищенности│ │6.3.2 Спецификации│ │

│ │6.2.3 Детальный │ │6.2.3 План интеграции │ │6.3.3 Детальный │ │

│ │проект │ │6.2.4 План валидации │ │проект │ │

│ │6.2.4 Интеграция │ │6.2.5 План внедрения │ │6.3.4 Интеграция │ │

│ │6.1.5 Валидация │ │6.2.6 План эксплуатации│ │6.3.5 Наладка │ │

│ │6.1.6 Внедрение │ │6.2.7 План обслуживания│ │6.3.6 Модификация │ │

│ │6.1.7 Модификация │ │ │ │ │ │

│ └────────────────────┘ └───────────────────────┘ └──────────────────┘ │

│ 6.4 Квалификация │

│ ┌─────────────────────┐ ┌───────────────────┐ │

│ │6.4.1, 6.4.2, 6.4.3 │ │6.4.4 Требования │ │

│ │Требования к │ │к квалификации │ │

│ │квалификации системы │ │документации │ │

│ └─────────────────────┘ └───────────────────┘ │

│ 6.5 Перечень основных специфических требований │

└─────────────────────────────────────────────────────────────────────────┘

┌─────────────────────────────────────────────────────────────────────────┐

│ 7 Общие интеграция и приемка │

│ ┌───────────────────────────────┐ ┌────────────────────────────────┐ │

│ │7.1 Требования к целям │ │7.2 Требования к выходной │ │

│ │ │ │документации │ │

│ └───────────────────────────────┘ └────────────────────────────────┘ │

└─────────────────────────────────────────────────────────────────────────┘

┌─────────────────────────────────────────────────────────────────────────┐

│ 8 Общие эксплуатация и обслуживание │

│ ┌───────────────────────────────┐ ┌────────────────────────────────┐ │

│ │8.1 Требования к целям │ │8.2 Требования к выходной │ │

│ │ │ │документации │ │

│ └───────────────────────────────┘ └────────────────────────────────┘ │

└─────────────────────────────────────────────────────────────────────────┘

Рисунок 1.

Общая структура настоящего стандарта

- раздел 5 посвящен

полной архитектуре систем контроля и управления, важных для безопасности, в том

числе:

определению

требований к функциям контроля и управления и соответствующим системам и

оборудованию, которые устанавливаются исходя из результатов анализа

безопасности АС, категоризации функций контроля и управления, а также условий

размещения и эксплуатации АС,

структурированию

полной архитектуры контроля и управления с разделением на ряд систем и

указанием функций контроля и управления для каждой системы, а также определению

критериев проектирования, включая обеспечивающие глубокоэшелонированную защиту

и минимизацию вероятности отказа по общей причине,

планированию полной

архитектуры систем контроля и управления;

- раздел 6 посвящен

требованиям к отдельным системам контроля и управления, важным для

безопасности, в частности, требованиям к системам на основе компьютеров;

- разделы 7 и 8

посвящены общей интеграции, приемке, эксплуатации и обслуживанию систем

контроля и управления;

- Приложение A

показывает связь между требованиями МАГАТЭ и основными положениями по

безопасности, используемыми в настоящем стандарте;

- Приложение B

содержит информацию о принципах категоризации и классификации;

- Приложение C

содержит примеры чувствительности систем контроля и управления к отказам по

общей причине;

- Приложение D

содержит сопоставление МЭК 61513 с частями 1; 2 и 4 МЭК 61508. Данное

приложение представляет основные требования МЭК 61508 с целью подтверждения

того, что разделы, относящиеся к безопасности, отражены адекватно, в Приложении

D используются общие термины и разъясняются причины, по которым выбраны другие

или дополнительные методы или термины.

2.

Нормативные ссылки

Положения нижеследующих

нормативных документов, в случае ссылки на них в данном тексте, являются

положениями настоящего международного стандарта. Если в документах, на которые

даны ссылки, указана дата, то никакие последующие корректировки или пересмотры

этих публикаций не применимы. Однако сторонам, вступающим в соглашения на

основе данного международного стандарта, рекомендуется исследовать применимость

самых поздних изданий приведенных ниже нормативных документов. Если дата не

указана, то применяется последнее издание нормативного документа, на который

дана ссылка. Члены МЭК и ИСО составляют реестры действующих в настоящее время

международных стандартов.

МЭК 60709:1981 Разделение внутри системы защиты реактора (IEC 60709:1981 Separation within the reactor

protection system)

МЭК 60780:1984

Атомные станции. Электрооборудование систем безопасности. Квалификация (IEC 60780:1984 Nuclear

power plants - Electrical equipment of the safety system - Qualification)

МЭК 60880:1986 Программное обеспечение компьютеров систем безопасности атомных электростанций (IEC 60880:1986 Software

for the computers in the safety systems of nuclear power station)

МЭК 60880-2:2000

Программное обеспечение компьютеров в системах, важных для безопасности атомных

электростанций. Часть 2: Программные аспекты защиты от отказов по общей

причине, использование программных инструментов и ранее разработанного

программного обеспечения (IEC 60880-2:2000 Software for computers important to

safety for nuclear power plants - Part 2: Software aspects of defence against

common cause failures, use of software tools and of pre-developed software)

МЭК 60964:1989 Проектирование щитов управления атомных станций (IEC 60964:1989 Design for control rooms of

nuclear power plants)

МЭК 60965:1989 Дополнительные пункты управления остановкой реактора без допуска на блочный щит управления (IEC 60965:1989 Supplementary control points

for reactor shutdown without access to the main control room)

МЭК 60987:1989 Программируемые цифровые компьютеры, важные для безопасности атомных станций (IEC 60987:1989

Programmed digital computers important to safety for nuclear power stations)

МЭК 61000-4-1:2000

Электромагнитная совместимость (ЭМС). Часть 4-1: Методы испытаний и измерений.

Обзор серии стандартов МЭК 61000-4 (IEC 61000-4-1:2000 Electromagnetic

compatibility (EMC) - Part 4-1: Testing and measurement techniques - Overview

of IEC 61000-4 series)

МЭК 61000-4-2:1995

Электромагнитная совместимость (ЭМС). Часть 4: Методы испытаний и измерений.

Раздел 2: Испытания на помехозащищенность при электростатическом разряде.

Базовая публикация

по ЭМС (IEC

61000-4-2:1995 Electromagnetic compatibility (EMC) - Part 4: Testing and

measurement techniques - Section 2: Electrostatic discharge immunity test.

Basic EMS Publication)

МЭК 61000-4-3:1995

Электромагнитная совместимость (ЭМС). Часть 4: Методы испытаний и измерений.

Раздел 3: Помехозащищенность при воздействии радиационного, радиочастотного и

электромагнитного полей (IEC 61000-4-3:1995 Electromagnetic compatibility (EMC)

- Part 4: Testing and measurement techniques - Section 3: Radiated,

radio-frequency, electromagnetic field immunity)

МЭК 61000-4-4:1995

Электромагнитная совместимость (ЭМС). Часть 4: Методы испытаний и измерений.

Раздел 4: Испытания на помехозащищенность от быстрых переходных процессов и

всплесков. Базовая публикация по ЭМС (IEC 61000-4-4:1995 Electromagnetic

compatibility (EMC) - Part 4: Testing and measurement techniques - Section 4:

Electrical fast transient/burst immunity test. Basic EMS

Publication)

МЭК 61000-4-5:1995

Электромагнитная совместимость (ЭМС). Часть 4: Методы испытаний и измерений.

Раздел 5: Помехозащищенность от перенапряжения (IEC 61000-4-5:1995 Electromagnetic

compatibility (EMC) - Part 4: Testing and measurement techniques - Section 5:

Surge immunity test)

МЭК 61000-4-6:1996

Электромагнитная совместимость (ЭМС). Часть 4: Методы испытаний и измерений.

Раздел 6: Помехозащищенность от возмущений, вызванных воздействием радиочастотных полей (IEC 61000-4-6:1996

Electromagnetic compatibility (EMC) - Part 4: Testing and measurement

techniques - Section 6: Immunity to conducted disturbances, induced by

radio-frequency fields)

МЭК 61069-1:1991

Измерения и управление промышленными процессами. Оценка свойств системы при ее всесторонней оценке. Часть 1: Основные подходы и методология (IEC 61069-1:1991 Industrial-process

measurement and control - Evaluation of system properties for the purpose of

system assessment - Part 1: General considerations and methodology)

МЭК 61226:1993

Атомные станции. Системы контроля и управления, важные для безопасности.

Классификация (IEC 61226:1993 Nuclear power plants - Instrumentation and control

systems important for safety - Classification)

МЭК 61500:1996

Атомные станции. Системы контроля и управления, важные для безопасности.

Функциональные требования и передача мультиплексных данных (IEC 61500:1996 Nuclear

power plant - Instrumentation and control systems important for safety -

Functional requirement for multiplexed data transmission)

МЭК 61508-1:1998

Функциональная безопасность электрических/электронных/программируемых

электронных систем, связанных с безопасностью. Часть 1: Общие требования (IEC 61508-1:1998

Functional safety of electrical/electronic/programmable electronic safety-related

systems - Part 1: General requirements)

МЭК 61508-2:2000

Функциональная безопасность электрических/электронных/программируемых

электронных систем, связанных с безопасностью. Часть 2: Требования к

электрическим/электронным/программируемым электронным системам, связанным с

безопасностью (IEC 61508-2:2000 Functional safety of

electrical/electronic/programmable electronic safety-related systems - Part 2:

Requirements for electrical/ electronic/programmable electronic safety-related

systems)

МЭК 61508-4:1998 Функциональная

безопасность электрических/электронных/программируемых электронных систем,

связанных с безопасностью. Часть 4: Определения и сокращения (IEC 61508-4:1998 Functional safety of

electrical/electronic/programmable electronic safety-related systems - Part 4:

Definitions and abbreviations)

ИСО/МЭК 12207:1995 Информационная технология. Процессы жизненного цикла программного обеспечения (ISO/IEC 12207:1995

Information technology - Software life cycle processes)

ИСО 8402:1994

Управление и обеспечение качества. Словарь (ISO 8402:1994 Quality management and quality

assurance - Vocabulary)

ИСО 9000-3:1997

Стандарты по управлению и обеспечению качества. Часто 3: Руководство по применению стандарта ИСО 9001 при разработке, поставке, установке и обслуживании (ISO 9000-3:1997 Quality

management and quality assurance standards - Part 3: Guidelines for the

application of ISO 9001 to the development, supply, installation and servicing)

ИСО 9001:1994 Системы качества. Модель обеспечения качества при проектировании, разработке, производстве, установке и обслуживании (ISO 9001:1994 Quality systems - Model for

quality assurance in design, development, production, installation and

servicing)

МАГАТЭ 50-C-D (Редакция 1):1988 Правила безопасности АС: Проектирование (IAEA Safety Series 50-C-D (Rev 1):1988, Code on the Safety of NPPs -

Design)

МАГАТЭ 50-C-QA (Редакция 1):1988 Правила безопасности АС: Обеспечение качества (IAEA Safety Series 50-C-QA (Rev 1):1988,

Code on the Safety of NPPs - Quality assurance)

МАГАТЭ 50-SG-D1:1979

Руководство по безопасности. Классификация функций и компонент безопасности для BWR, PWR и PTR (IAEA Safety Series 50-SG-D1:1979, Safety function and Component

Classification for BWR, PWR and PTR - A Safety Guide)

МАГАТЭ

50-SG-D3:1980 Руководство по безопасности. Система защиты и связанные с ней элементы AC (IAEA Safety Series

50-SG-D3:1980, Protection system and related features in NPPs-A Safety Guide)

МАГАТЭ

50-SG-D8:1984 Руководство по безопасности. Системы контроля и управления для

АС, связанные с безопасностью (IAEA Safety Series 50-SG-D8:1984, Safety-Related Instrumentation and

Control Systems for NPPs - A Safety Guide)

МАГАТЭ 50-SG-D11:1986 Руководство по безопасности Основные принципы проектирования AC (IAEA Safety Series

50-SG-D11:1986, General Design Safety Principles for NPPs-A Safety Guide)

МАГАТЭ 75-INSAG-3:1988 Основные принципы безопасности AC (IAEA Safety Series 75-INSAG-3:1988, Basic Safety Principles for

NPPs).

3. Термины

и определения

В настоящем

стандарте применены следующие термины с соответствующими определениями:

3.1.

Прикладная функция (application function): функция системы контроля и

управления по выполнению задачи, связанной с контролируемым процессом, а не с

функционированием самой системы.

[МЭК 60880, пункт

2.1, модифицировано]

Примечание 1. См.

также "функция контроля и управления", "система контроля и

управления", "прикладное программное обеспечение".

Примечание 2.

Прикладная функция является обычно одной из функций контроля и управления.

3.2.

Прикладное программное обеспечение (application software): часть программного

обеспечения системы контроля и управления, которое обеспечивает выполнение

прикладных функций (см. рисунок 2).

Примечание 1. См.

также "прикладная функция", "библиотека прикладных

программ", "системное программное обеспечение системы".

Примечание 2.

Прикладное программное обеспечение отличается от системного.

┌────────────────────────┐ ┌─────────────────────────────────────────┐

│ Данные АС │ ┌──>┤ Прикладное программное обеспечение │

└────────────┬───────────┘ │ └─────────────────────────────────────────┘

![]() │

│

┌────────────┴───────────┐ │ ┌─────────────────────────────────────────┐

│Инструментальное │ │ │Библиотека прикладных Контроль │

│программное обеспечение ├──┘ │программ текущего времени.│

│системы: │ │ Управление │

│- графические редакторы;│ │ резервированием │

│- управление данными; │ │ Операционное системное программное │

│- компилятор; │ │ обеспечение │

│- генератор кодов; │ │Операционная система Драйверы │

│- инструменты ├─────>┤ ввода/вывода. │

│верификации и валидации;│ │Коммуникационное Обработчик особой│

│- сервисные программы │ │программное ситуации, │

│ │ │обеспечение Функции │

│ │ │ самодиагностики │

│ │ ├─────────────────────────────────────────┤

│ │ │ Компьютерная система │

│ │ ├─────────────────────────────────────────┤

│ │ │Расчетные модули Модули │

│ │ │ ввода/вывода │

│ │ │ Оборудование (аппаратное обеспечение) │

│ │ │ системы │

│ │ │Коммуникационные Средства │

│ │ │модули обеспечения │

│ │ │ инсталляции │

│ │ │ оборудования. │

│ │ │ Устройства │

│ │ │ энергоснабжения │

└────────────────────────┴──────┴─────────────────────────────────────────┘

Рисунок 2.

Характерные взаимосвязи между аппаратными

и программными

средствами компьютерных систем

3.3.

Библиотека прикладных программ (application software library): собрание

программных модулей, предназначенных для выполнения типовых прикладных функций

(см. рисунок 2).

Примечание. При

использовании существующего оборудования такая библиотека рассматривается как

часть системного программного обеспечения и квалифицируется соответствующим

образом.

3.4.

Категория функции контроля и управления (category of an l&C function): одно

из трех возможных обозначений (A, B, C) функций контроля и управления,

устанавливаемое в результате рассмотрения влияния выполняемой функции на

безопасность. Если функция не связана с безопасностью, то она не

классифицируется.

Примечание 1. См.

также "класс системы контроля и управления", "функция контроля и

управления".

Примечание 2.

Категории функций, систем и оборудования определены в МЭК 61226. Каждой

категории соответствует ряд требований не только к функциям контроля и

управления (связанных с их спецификацией, проектированием, внедрением,

верификацией и валидацией), но и ко всей цепочке элементов, необходимых для

реализации этой функции (связанной с характеристиками и соответствующей

квалификацией) независимо от того, как они распределены между взаимосвязанными

системами контроля и управления. Для большей ясности настоящий стандарт

определяет категории функций контроля и управления и классы систем контроля и

управления и устанавливает соотношение между категорией функции и минимальным

требуемым классом соответствующих систем и оборудования.

3.5. Канал

(channel): ряд взаимосвязанных компонентов внутри системы, которые формируют

один выходной сигнал. Канал теряет свою индивидуальность, если его выходные

сигналы сочетаются с сигналами от другого канала, например, канала контроля или

канала безопасности.

3.6. Класс

системы контроля и управления (class of an l&C system): одно из трех

возможных обозначений (1; 2; 3) систем, важных для безопасности, установленное

в результате рассмотрения требований, предъявляемых к выполнению функций

контроля и управления, имеющих разное отношение к безопасности. Если система

контроля и управления не выполняет функции, связанные с безопасностью, то ее не

классифицируют.

Примечание. См.

также "категории функций, важных для безопасности", "элементы,

важные для безопасности", "системы безопасности".

3.7. Отказ по общей

причине (ОПП) (common cause failure - CCF): отказ, явившийся результатом одного

или более событий, вызывающих одновременный отказ двух или более отдельных

каналов многоканальной системы или многоканальных систем и приводящий к отказу

системы (систем).

[МЭК 61508-4 пункт

3.6.10, модифицировано]

Примечание. В

зависимости от контекста отказ по общей причине может рассматриваться на уровне

системы или на уровне нескольких систем, образующих комплекс безопасности.

3.8. Сложность

(complexity): свойство системы или компонента, имеющих устройство, исполнение

или поведение, трудные для понимания или верификации.

[IEEE 610,

модифицировано] [1]

3.9.

Компонент (component): одна из частей, из которых состоит система; компонент

может представлять собой часть оборудования или программного обеспечения и

может сам состоять из других компонентов.

[IEEE 610] [1]

Примечание 1. См.

также "система контроля и управления", "оборудование".

Примечание 2.

Термины "оборудование", "компонента" и "модуль"

часто используют как взаимозаменяемые. Отношение между этими терминами пока не

стандартизовано.

3.10. Компьютерная

система (computer-based system): система контроля и управления, функции которой

в большой степени зависят или полностью выполняются с использованием

микропроцессоров, программируемого электронного оборудования или компьютеров

(см. рисунок 2).

Примечание. См.

также "система контроля и управления".

3.11. Приемка на AC

(commissioning of the NPP): процесс, при котором собранные компоненты и системы

вводятся в действие, верифицируются (подвергаются испытаниям) на соответствие

техническим требованиям и характеристикам назначения; они могут включать в себя

испытания как с применением радиоактивных и ядерных материалов и излучений, так

и без них.

[МАГАТЭ 50-S-D]

3.12. Управление

конфигурацией (configuration management): порядок применения технической и

административной директивы и контроля с целью определения и документирования

функциональных и физических характеристик сложного устройства, управления

изменением таких характеристик, ведения записей и отчетов об изменении в работе

и настройке, а также проверки соответствия определенным требованиям.

[IEEE 610] [1]

3.13. Данные

(data): представление информации или сообщений в виде, подходящем для передачи,

интерпретации или обработки с помощью компьютеров (см. рисунок 2).

[IEEE 610,

модифицировано] [1]

3.14. Концепция

глубокоэшелонированной защиты (defence-in-depth concept): (см. A.3 Приложения

A).

3.15.

Детерминистический метод (deterministic method): см. A.2.2 Приложения A.

3.16.

Разнообразие (diversity): наличие двух или более путей или средств достижения

установленной цели. Разнообразие специально создается как защита от отказа по

общей причине. Оно может быть достигнуто наличием систем, которые физически

отличаются одна от другой, или с помощью функционального разнообразия, если

аналогичные системы достигают установленной цели различными путями.

[МЭК 60880-2, пункт

3.6]

Примечание 1. См.

также "функциональное разнообразие".

Примечание 2. Это

определение шире, чем использованное в МАГАТЭ 50-C-D: "существование

избыточных компонентов или систем с целью выполнения определенной функции,

когда такие компоненты или системы совместно несут в себе одну или более

различных характеристик. Например, такие характеристики, как различные условия

работы, размеры оборудования, производители, принципы функционирования и типы

оборудования, использующие различные физические методы".

3.17.

Оборудование (equipment): одна или более частей системы. Элемент оборудования -

отдельная (обычно заменяемая) часть системы.

[МЭК 61226,

модифицировано].

Примечание 1. См.

также "компонент", "система контроля и управления".

Примечание 2.

Оборудование может включать в себя программное обеспечение.

Примечание 3.

Термины "оборудование", "компонент" и "модуль"

часто применяют как синонимы. Отношение между ними пока не стандартизованы.

3.18. Комплекс

оборудования (equipment family): набор приборных и программных компонентов,

которые могут работать совместно в одной или более определенных структурах

(конфигурациях). Разработка специальной конфигурации для АС и соответствующего

прикладного программного обеспечения может поддерживаться программными

средствами. Комплекс оборудования обеспечивает набор стандартных операций

(библиотеку прикладных функций), которые могут быть объединены, образуя

специальное прикладное программное обеспечение.

Примечание 1. См.

также "функциональность", "прикладное программное

обеспечение", "библиотека прикладных программ".

Примечание 2.

Линейка оборудования может быть как продуктом от определенного поставщика, так

и набором изделий, соединение и адаптация которых выполнены поставщиком.

Примечание 3.

Иногда в качестве синонима термину "линейка оборудования" используют

термин "приборная (аппаратная) платформа".

3.19. Погрешность

(error): расхождение между рассчитанным, наблюдаемым или измеренным значениями

величины или условиями и истинным, установленным или теоретическим значениями

величины или условий (см. рисунок 3).

3.20. Оценка

(свойства системы) (evaluation of a system property): приписывание

качественного или количественного значения данному свойству системы.

[МЭК 61069-1, пункт

2.2.2]

3.21. Отказ

(failure): отклонение реального функционирования от запланированного (см.

рисунок 3).

[МЭК 60880-2, пункт

3.8]

Примечание 1. Отказ

является результатом сбоя в аппаратуре, программном обеспечении, системе или

ошибки оператора или обслуживания и отражается на прохождении сигнала.

Примечание 2. См.

также "дефект", "отказ программного обеспечения".

3.22.

Дефект (fault): дефект в аппаратуре, программном обеспечении или в компоненте

системы (см. рисунок 3).

Примечание 1.

Дефекты могут быть результатом случайных отказов, которые возникают, например,

из-за деградации аппаратуры в результате старения; возможны систематические

дефекты, например, в результате дефектов в программном обеспечении, возникающих

из-за ошибок при проектировании.

Примечание 2.

Дефект (особенно дефекты, связанные с проектированием) может оставаться

незамеченным, пока сохраняются условия, при которых он не отражается на

выполнении функции, т.е. пока не произойдет отказ.

Примечание 3. См.

также "дефект программного обеспечения".

3.23.

Функциональное разнообразие (functional diversity): применение разнообразия на

функциональном уровне (например, при достижении предельных значений как

давления, так и температуры).

[МЭК 61069-1, пункт

2.2.2]

Примечание. См.

также "разнообразие".

3.24.

Функциональная валидация (functional validation): проверка правильности

применения спецификаций прикладных функций относительно исходных требований к

функциям и эксплуатационным характеристикам станции. Функциональная валидация

дополняет валидацию системы и оценивает ее соответствие спецификации функций.

3.25.

Функциональность (functionality): характеристика функции, которая определяет

процедуры переработки входной информации в выходную информацию.

Примечание.

Выполнение прикладных функций определяющим образом влияет на работу АС. Входная

информация может поступать от датчиков, блоков обработки, другого оборудования

или другого программного комплекса. Выходная информация может воздействовать на

исполнительные механизмы, блоки обработки, другое оборудование и другое

программное обеспечение (см. [4]).

3.26.

Функция, важная для безопасности (function important to safety): особая цель,

которая должна способствовать безопасности.

[МАГАТЭ 50-SG-D3 и

МЭК 61226, модифицировано]

Примечание. См.

также "функция контроля и управления", "подфункция контроля и

управления", "прикладная функция".

3.27. Опасность

(hazard): событие, способное причинить вред здоровью персонала АС, привести к

повреждению узлов, оборудования или строительных конструкций. Опасности

подразделяются на внутренние и внешние.

Примечание 1.

Внутренние опасности представляют собой, например, пожар и затопление.

Внутренние опасности могут являться последствиями постулированных исходных

событий.

Примечание 2. Примером

внешних опасностей может служить землетрясение или удар молнии.

3.28. Ошибка

персонала (human error or mistake): отдельное действие персонала или процедура,

которые приводят к непредвиденному результату.

3.29. Независимое

оборудование (independent equipment): оборудование, которое обладает двумя

следующими характеристиками:

a) способность

выполнения функции не зависит от работы или отказа другого оборудования;

b) способность

выполнения функции не зависит от воздействий, возникающих от постулированного

исходного события, при котором требуется ее выполнение.

[МАГАТЭ 50-SG-D8]

Примечание. При

проектировании средствами достижения независимости являются изоляция (в

документах МАГАТЭ употребляется также термин "функциональная

изоляция"), физическое разделение и коммуникационная независимость.

3.30. Прерывание

(interrupt): приостановление процесса, например, выполнения компьютерной

программы, вызванное внешним по отношению к данной программе событием.

[IEEE 610]

3.31.

Архитектура контроля и управления (l&C architecture): организованная

структура систем контроля и управления АС, которые являются важными для

безопасности.

Примечание 1. См.

также "структура системы контроля и управления", "система

контроля и управления".

Примечание 2.

Организованная структура определяет основные функции, класс и границы каждой

системы, взаимосвязи и независимость систем, приоритетность и голосование между

одновременно действующими сигналами и взаимодействие человек-машина.

Примечание 3. В

настоящем стандарте данный термин определяет только часть всей системы контроля

и управления АС. Системы контроля и управления АС включают в себя также

неклассифицированные системы и оборудование.

3.32.

Функция контроля и управления (l&C function): функция контроля, управления

и/или наблюдения за определенной частью процесса.

Примечание 1. См.

также "подфункции контроля и управления", "функции контроля и

управления и соответствующие системы и оборудование", "прикладные

функции".

Примечание 2.

Данный термин применяется разработчиками процесса при определении требований к

функционированию контроля и управления. Функция контроля и управления

определяется так, что она:

- дает полное

представление о цели выполнения функции,

- может быть

классифицирована по степени важности для безопасности,

- охватывает все

составляющие от датчика до исполнительного устройства для достижения цели.

Примечание 3.

Функция контроля и управления может быть разделена на ряд подфункций (например,

измерительная функция, функция управления, функция воздействия) с целью

распределения по системам контроля и управления.

3.33.

Подфункция контроля и управления (l&C subfunction): часть функции контроля

и управления, заложенной в систему контроля и управления или в подсистему.

Примечание 1. См.

также "функция контроля и управления" и "прикладная

функция".

Примечание 2.

Вместо термина "подфункция" часто употребляется термин

"функция", если в контексте не возникает двусмысленности.

3.34.

Функции и соответствующие системы и оборудование (functions, and the associated

systems and equipment): выполнение функции заключается в достижении

определенной цели; соответствующие системы и оборудование представляют собой

совокупность компонентов и компоненты сами по себе, которые используются для

выполнения функции.

[МЭК 61226,

модифицировано]

Примечание. См.

также "функция контроля и управления", "система контроля и

управления".

3.35.

Система контроля и управления (СКУ) (l&C system): система, основанная на

применении электрической и/или электронной и/или программируемой электронной

техники, выполняющая функции контроля и управления, а также функции

обслуживания и наблюдения, связанные с эксплуатацией самой системы. Термин

используется как обобщающий, охватывающий все элементы системы, включая

питание, датчики и другие входные устройства, линии передачи данных и другие

связи, интерфейсы исполнительных устройств и других выходных устройств (см.

примечания). Различные функции системы могут использовать как выделенные, так и

разделенные ресурсы.

[МЭК 61508-4, пункт

3.3.2, модифицировано]

Примечание 1. См.

также "система", "функция контроля и управления".

Примечание 2.

Элементы, входящие в состав определенной системы контроля и управления,

определяют границы этой системы.

Примечание 3. В

соответствии с их функциональностью МАГАТЭ делает различие между системами

автоматического и ручного управления, системами взаимодействия человек-машина,

системами защиты и блокировки.

3.36.

Архитектура системы контроля и управления (l&C system architecture):

организованная структура системы контроля и управления.

Примечание. См.

также "архитектура контроля и управления".

3.37. Элементы,

важные для безопасности (items important to safety): элементы, которые включают

в себя:

a) сооружения,

системы и компоненты, неисправность или отказ которых могут привести к

непредусмотренному облучению персонала АС или населения;

b) сооружения, системы

и компоненты, которые препятствуют развитию возможных случаев нарушений

нормальной эксплуатации при аварийной ситуации;

c) средства,

обеспечивающие смягчение последствий неисправности или отказа сооружений,

систем или компонентов.

[МАГАТЭ 50-SG-D3]

Примечание 1. См.

также "система безопасности", "класс системы контроля и

управления".

Примечание 2. В

данном стандарте системы контроля и управления, важные для безопасности,

подразделяются на три класса: 1; 2; 3.

Примечание 3. IAEA

50-SG-D8 подразделяет системы, важные для безопасности, на "системы

безопасности" и "системы, связанные с безопасностью".

3.38.

Ремонтопригодность (maintainability): вероятность того, что конкретная операция

по обслуживанию устройства в данных условиях эксплуатации может быть выполнена

в заранее определенный период времени, в заранее определенных условиях с

использованием заранее определенных операций и средств.

[МЭК 60987, пункт

2.10, модифицировано]

3.39.

Полный жизненный цикл безопасности контроля и управления (overall safety life

cycle of the l&C): необходимый объем действий, включающий в себя оснащение

всей архитектуры контроля и управления системами и оборудованием, важными для

безопасности, и выполняемый в течение периода времени, начиная с установления требований

на основе проекта безопасности АС, и заканчивая периодом, когда ни одна система

контроля и управления не пригодна к эксплуатации.

[МЭК 61508-4, пункт

3.7.1, модифицировано]

3.40. Анализ

безопасности AC (plant safety analysis): см. A.2 Приложения A.

3.41.

Постулированное исходное событие (postulated initiating event - PIE):

постулированные исходные события, определяющие события, которые приводят к

определенным нарушениям эксплуатации или аварийным условиям с последующими

отказами оборудования.

[МАГАТЭ 50-C-D]

Примечание 1.

Ожидаемые эксплуатационные происшествия: все эксплуатационные процессы, имеющие

отклонения от нормальной эксплуатации, которые происходят один или несколько

раз в течение времени эксплуатации АС и ввиду предусмотренных проектом мер не

вызывают каких-либо значительных повреждений объектов, важных для безопасности,

и не приводят к аварийным условиям.

Примечание 2.

Первичными причинами постулированных исходных событий могут быть вероятные

отказы оборудования и ошибки персонала (как на самой АС, так и вне ее),

события, вызванные воздействием человеческого фактора или природных явлений.

Перечень постулированных исходных событий должен быть установлен надзорным

органом.

3.42. Ранее

разработанное программное обеспечение (pre-developed software - PDS): часть

программного обеспечения, которая уже существует и доступна как коммерческий

или запатентованный продукт.

[МЭК 60880-2, пункт

3.1]

Примечание. Ранее

разработанное программное обеспечение можно разделить на: программное

обеспечение общего назначения, которое не разрабатывалось для определенного

оборудования, и программное обеспечение, интегрированное в компоненты

оборудования, которое применяется совместно с оборудованием.

3.43. Вероятностный

метод (probabilistic method): см. A.2.2 Приложения A.

3.44. Проектная

организация (project organization): организация(и) или лица, которые в процессе

прохождения всех фаз общего жизненного цикла безопасности контроля и управления

и/или системы контроля и управления несут ответственность за определение и

осуществление всей организационной и технической деятельности, связанной с

функциями контроля и управления, системами и оборудованием, важными для

безопасности.

Примечание. Этот

термин введен для более четкого отличия от термина "эксплуатирующая организация".

3.45. Квалификация

(qualification): процесс определения соответствия системы или компонентов

эксплуатационным условиям. Квалификация осуществляется для установления

соответствия определенного класса системы контроля и управления определенному набору

квалификационных требований.

3.46. Качество

(quality): совокупность характеристик объекта, которые придают ему способность

удовлетворить установленные и реализуемые требования.

[ИСО 8402, пункт

2.1]

3.47. Обеспечение

качества (quality assurance): совокупность планируемых и систематически

проводимых мероприятий, необходимых для создания уверенности в том, что

продукция или услуга будет соответствовать определенным требованиям к качеству.

[ИСО 8402, пункт

3.5, модифицировано]

3.48. Программа

качества (quality plan): документ, регламентирующий конкретные меры в области

качества, распределение ресурсов и последовательность действий, относящихся к

конкретной продукции, услуге, контракту или проекту.

3.49.

Резервирование (redundancy): способ обеспечения надежности объекта за счет

использования дополнительных средств и/или возможностей, избыточных по

отношению к минимально необходимым для выполнения требуемых функций.

[МАГАТЭ 50-SG-D8]

3.50. Надежность

(reliability): вероятность того, что прибор, система или устройство будут

выполнять назначенные функции удовлетворительно в течение определенного времени

в определенных условиях эксплуатации.

[МАГАТЭ 50-SG-D8]

Примечание.

Надежность компьютерных систем включает в себя как надежность технических

средств, которая обычно выражается количественно, так и надежность программного

обеспечения, которая обычно является качественной мерой, поскольку в

большинстве случаев не существует критериев для установления числового значения

его надежности.

3.51. Повторно

используемое программное обеспечение (reusable software): программный модуль,

который может использоваться более чем в одной компьютерной программе или

программном обеспечении системы.

[IEEE 610,

модифицировано] [1]

3.52. Комплекс

безопасности (safety group): взаимосвязанный набор оборудования,

спроектированный для выполнения всех операций, необходимых для того, чтобы

гарантировать непревышение пределов, установленных проектом для данного

постулированного исходного события.

Примечание. Функции

контроля и управления в комплексе безопасности могут относиться к различным

категориям.

3.53.

Системы безопасности (safety systems): системы, обеспечивающие при требуемых

условиях безопасный останов реактора и отвод тепла от активной зоны и/или

ограничивающие последствия возможных эксплуатационных происшествий и аварийных

условий.

[МАГАТЭ 50-SG-D8]

Примечание 1. См.

также "система, важная для безопасности", "класс систем контроля

и управления".

Примечание 2.

Система безопасности по МАГАТЭ соответствует в основном классу 1 данного

стандарта.

3.54. Защищенность

(security): способность компьютерной системы защитить информацию и данные так,

чтобы не допустить их несанкционированного прочтения или изменения другими

системами и отдельными лицами, и для того, чтобы допущенные к ним системы и

лица не получали отказов.

[ИСО/МЭК 12207,

пункт 3.25, модифицировано]

3.55.

Единичный отказ (single failure): случайный отказ, который выражается в потере

способности компонента или системы выполнять предписанные функции. Отказы,

возникающие как следствие единичного случайного события, рассматриваются как

составляющие единичного отказа.

[МАГАТЭ 50-SG-D8,

модифицировано]

Примечание 1. См.

также "критерий единичного отказа".

Примечание 2.

Единичный отказ может быть следствием как внутреннего, так и внешнего опасного

воздействия.

3.56. Критерий

единичного отказа (single-failure criterion): комплекс оборудования, отвечающий

критерию единичного отказа, когда он способен функционировать в соответствии со

своим предназначением, несмотря на допускаемый единичный случайный отказ,

происшедший внутри комплекса. Последующие отказы, возникающие в результате

допускаемого единичного отказа, рассматриваются как составляющие единичного

отказа.

[МАГАТЭ 50-S-D]

Примечание 1. См.

также "единичный отказ", "отказ программного обеспечения".

Примечание 2. Отказ

из-за программного обеспечения является систематическим, а не случайным

отказом.

3.57. Отказ

программного обеспечения (software failure): отказ системы из-за проявившейся

проектной ошибки в компоненте программного обеспечения

Примечание 1. Все

отказы программного обеспечения связаны с ошибками при проектировании, так как

программное обеспечение в данном контексте не связано с физическими носителями,

не изнашивается или не страдает от физических отказов. Так как триггеры,

которые являются источниками сбоев программного обеспечения, задействуются при

работе системы случайным образом, то отказы программного обеспечения имеют

также случайный характер.

Примечание 2. См.

также "отказ", "сбой", "сбой программного

обеспечения".

3.58.

Дефект программного обеспечения (software fault): ошибка программирования,

содержащаяся в одном из компонентов программного обеспечения.

Примечание. См.

также "дефект" (3.22).

3.59. Надежность

программного обеспечения (software reliability): составляющая надежности

системы, которая зависит от отказов программного обеспечения.

3.60. Спецификация

(specification): документ, определяющий в полной, точной, проверяемой форме

требования, дизайн, поведение или другие свойства системы либо компонента, и,

зачастую, процедуры, для определения, выполняются ли эти требования.

[МЭК 60880-2, 3.21

и IEEE 610] [1]

3.61.

Система (system): конфигурация взаимодействующих в соответствии с проектом

составляющих, в которой элемент системы может сам представлять собой систему,

называемую в этом случае подсистемой.

[МЭК 61508-4, пункт

3.3.1, модифицировано]

Примечание 1. См.

также "система контроля и управления".

Примечание 2.

Системы контроля и управления следует отличать от механических систем и

электрических систем АС.

3.62.

Систематический отказ (systematic failure): отказ, обусловленный определенной

причиной, который может быть исключен за счет внесения изменений в проект или в

технологический процесс, эксплуатационную операцию, документацию и т.п.

[МЭК 61508-4, пункт

3.6.6]

3.63. Жизненный

цикл безопасности системы (system safety life cycle): необходимая деятельность

в отношении системы контроля и управления, важной для безопасности, которая

осуществляется в течение периода времени от стадии развития концепции с

разработкой требований до последней стадии, когда система больше не может

эксплуатироваться.

Примечание 1. Жизненный

цикл безопасности системы связан с общим жизненным циклом безопасности.

Примечание 2. См.

также "общий жизненный цикл безопасности контроля и управления".

3.64.

Системное программное обеспечение (system software): программное обеспечение,

спроектированное для определенной компьютерной системы или семейства

компьютерных систем с целью эксплуатации и обслуживания компьютерной системы и

установленных программ, например, операционные системы, ЭВМ, утилиты. Системное

программное обеспечение обычно состоит из операционного системного программного

обеспечения и инструментальных программ (см. рисунок 2).

[МЭК 60880-2, 3.24]

Примечание 1.

Операционное системное программное обеспечение: программы, загруженные в

основной процессор в течение времени работы системы, такие как, операционная

система, входные и выходные драйверы, коммуникационные программы, библиотеки

прикладных программ, on-line диагностика, программы сжатия, упрощенные

программы управления.

Примечание 2.

Инструментальные программы: программы, которые используют при разработке,

тестировании или обслуживании других программ и систем, таких как компиляторы,

генераторы кодов, графические редакторы, off-line диагностика, средства

верификации и валидации.

Примечание 3. См.

также "прикладное программное обеспечение".

Реальные потребности

│

V

Составление ┌────────────────────┴─────────────┐

спецификаций │ Спецификация требований, │

─────────>┤ проектирование, внедрение │

───┴──────────────┬───────────────────┘<─────────

Удовлетворительный│ Ошибочный Систематический

проект │ проект дефект

V │ (ошибка)

Случайный ┌──────────────┴─┐ │

отказ │ Система │ │

─────────>┤ соответствует │ │

│ требованиям │ │

└────────┬───────┘ │

│ │

V V

┌────────┴─────────────┴───────────┐

│ Система не соответствует │

└──────────────────────────────────┘

Программа выполняется неправильно

(дефект)

│

V

┌────────────────┴─────────────────┐

│ Отказ системы │

└──────────────────────────────────┘

Рисунок 3.

Связь между отказом системы,

случайным отказом и

систематическим дефектом

4.

Обозначения и сокращения

AC (NPP) - атомная

станция;

ПУ (control room) -

пульт управления;

ИСО (ISO) -

Международная организация по стандартизации;

МАГАТЭ (IAEA) -

Международное агентство по атомной энергии;

МЭК (IEC) -

Международная электротехническая комиссия;

ФСО (FSE I&C) -

функции, связанные с ними системы и оборудование контроля и управления;

Э/Э/ЭПС (E/E/PES) -

электрические/электронные/электронные программируемые системы.

5. Полный жизненный цикл безопасности контроля и управления

Целью данного

раздела является определение:

- общих требований

к функциям и соответствующим системам и оборудованию контроля и управления -

ФСО, важным для безопасности, исходя из проекта безопасности АС (см. разделы

A.1 и A.2 Приложения A);

- требований к

архитектуре систем контроля и управления, важных для безопасности, исходя из

общих требований к ФСО, и

- связей между

требованиями архитектуры контроля и управления и требованиями к отдельным

системам контроля и управления, важных для безопасности.

Для того, чтобы

убедиться, что все требования безопасности, которым должны соответствовать

контроль и управление, учтены, выполнены и подтверждены, требуется системный

подход. Системный подход достигается путем осуществления деятельности,

связанной с разработкой, вводом в эксплуатацию и проведением контроля и

управления, основываясь на концепции полного жизненного цикла безопасности

контроля и управления. Жизненный цикл безопасности контроля и управления

связан, в свою очередь, с жизненными циклами безопасности каждой системы

контроля и управления (см. раздел 6).

Фазы типового

полного жизненного цикла безопасности контроля и управления охватывают: а)

рассмотрение основ проекта автоматизированной системы управления

технологическим процессом (далее - АСУТП) АС, включая (см. 5.1):

- требования к

функциональным и эксплуатационным характеристикам и независимости,

- категории

функций,

- особенности,

характерные для данной станции;

b) определение

общей спецификации требований к функциям и соответствующим системам и

оборудованию контроля и управления, важным для безопасности (см. 5.2);

c) разработка

полной архитектуры и распределение функций контроля и управления по отдельным

системам и оборудованию (см. 5.3);

d) общее

планирование (см. 5.4);

e) реализация

отдельных систем (см. раздел 6);

f) общая интеграция

и приемка систем (см. раздел 7);

g) эксплуатация и

обслуживание всей системы контроля и управления в целом (см. раздел 8).

В скобках указаны

раздел и подраздел настоящего стандарта, в которых рассматривается

соответствующая фаза, а в таблице 1 представлена информация о цели, входных и

выходных данных, назначении каждой фазы.

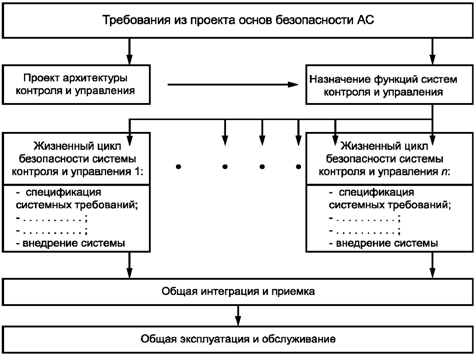

Связи между

рассматриваемым полным жизненным циклом и жизненными циклами безопасности

каждой из систем контроля и управления показаны на рисунке 4:

a) полный жизненный

цикл безопасности системы контроля и управления в целом представляет собой

интерактивный процесс, при выполнении которого необходимо устанавливать

совпадение результата, полученного по окончании каждой из фаз жизненного цикла

безопасности системы контроля и управления, с тем, что планировалось при ее начале.

Фаза может начаться до завершения предыдущей при условии проведения

соответствующих проверок, которые подтвердили бы соблюдение общего содержания

процесса разработки.

b) фаза только

тогда считается законченной, когда все предыдущие фазы завершены.

Примечание.

Ответственность за безопасность станции несет эксплуатирующая организация, и

эта ответственность не может быть поделена между разработчиками, поставщиками,

строителями и надзорными органами, участвовавшими в процессе на различных

этапах жизненного цикла АС (см. 3.1.2 МАГАТЭ 75 INSAG-3).

Таблица 1

Обзор

общего жизненного цикла безопасности

контроля и

управления

┌─────────────┬──────────┬─────────────────────────────────┬───────────┬───────────────┐

│

Раздел или │ Исходные │ Цели деятельности │

Объект │ Результаты

│

│ подраздел

│ данные │ │ │ │

├─────────────┴──────────┴─────────────────────────────────┴───────────┴───────────────┤

│5.

Требования фаз полного жизненного цикла безопасности и их связь с

жизненными │

│циклами

систем

│

├──────────────────────────────────────────────────────────────────────────────────────┤

│5.1.

Определение требований к контролю и управлению на основе технического

проекта │

│АСУТП

АС

│

├─────────────┬──────────┬─────────────────────────────────┬───────────┬───────────────┤

│5.1.1.

Обзор │Документы │Определение: │Системы АС

│Определение │

│требований │по проект-│- общих требований

к │и соответ-

│исходных │

│к

функцио- │ным осно-

│функциональным и эксплуатационным│ствующие │требований │

│нальным, │вам без- │характеристикам ФСО, важных │ФСО, важные│для 5.2 │

│эксплуа- │опасности │для

безопасности; │для

без- │ │

│тационным │АС. │- требования к

независимости, │опасности │ │

│харак- │Принципы │накладываемые на ФСО в │ │ │

│теристикам

и │работы АС │соответствии с концепцией │ │ │

│независимости│ │глубокоэшелонированной защиты

АС;│ │ │

│ │ │- автоматические функции

и │ │ │

│ │ │обязанности оператора │ │ │

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│5.1.2.

Обзор │Категории │Определение ФСО. Верификация │ФСО, │Определение │

│требований

к │безопас- │полноты охвата.

Верификация │важные для

│исходных требо-│

│установлению

│ности АС │выполнения всех

требований │безопас- │ваний для 5.2 │

│категорий │ │

│ности │ │

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│5.1.3.

Обзор │Планиро- │Определение: │Планировка

│Определение │

│особенностей

│вочная │- границ между

технологией АС и │АС │особенностей │

│АС │документа-│системами

контроля и управления; │

│АС, влияющих на│

│ │ция АС, │- особенностей, вытекающих из │Системы АС │проект

архитек-│

│ │основные │систем обслуживания и планировки

│ │туры (см. 5.3)

│

│ │данные │АС, условий окружающей среды; │ │и спецификацию │

│ │проекта │- внутренних и внешних

источников│

│требований к │

│ │ │потенциальной опасности; │ │отдельным сис- │

│ │ │- принципов эксплуатации

и │ФСО │темам контроля │

│ │ │обслуживания оборудования

АС │ │и управления │

│ │ │ │ │(см. 6.1) │

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│5.2.

Выходная│Результаты│Разработка общей спецификации │ФСО │Общая │

│документация

│по 5.1 │требований к ФСО,

важным для │ │спецификация │

│ │ │безопасности, в терминах

требова-│ │требований │

│ │ │ний к функциональным,

эксплуата- │ │к ФСО

для 5.3 │

│ │ │ционным характеристикам, │ │ │

│ │ │независимости и категорийности │ │ │

├─────────────┴──────────┴─────────────────────────────────┴───────────┴───────────────┤

│5.3.

Разработка полной архитектуры контроля и управления и распределение

функций │

├─────────────┬──────────┬─────────────────────────────────┬───────────┬───────────────┤

│5.3.1.

Проек-│Результаты│Разработка проекта архитектуры │Функции и │Детальный │

│тирование │по 5.2 │систем контроля и управления, │системы │проект архитек-│

│архитектуры │ │удовлетворяющего общим │контроля и │туры

контроля и│

│контроля

и │ │спецификациям требований

ФСО. │управления

│управления │

│управления │ │Принятие необходимых мер

против │ │безопасности, в│

│ │ │отказов по общей причине │ │терминах авто- │

│ │ │ │ │матизированных │

│ │ │ │ │систем, │

│ │ │ │ │человеко-машин-│

│ │ │ │ │ного интер- │

│ │ │ │ │фейса, а также │

│ │ │ │ │взаимосвязей, │

│ │ │ │ │устройств │

│ │ │ │ │(см. 5.5.1) │

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│5.3.2.

Рас-

│Результаты│Распределение функций контроля и │Функции

и │Требования │

│пределение │по 5.3.1 │управления по отдельным системам

│системы │к

прикладным │

│функций │и 5.4 │и оборудованию. Формулирование │контроля и │функциям

систем│

│ │(с учетом │требований

к индивидуальным │управления

│и интерфейсу │

│ │результата│системам

(границы, классификация,│

│человек-машина,│

│ │по 6.3) │функциональность, надежность │ │проекту систем │

│ │ │и др.) │ │контроля │

│ │ │ │ │и управления │

│ │ │ │ │и инструментов │

│ │ │ │ │(см. 5.5.2) │

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│5.3.3.

Анализ│Результаты│Оценка надежности и устойчивости │Функции

и │Оценка надежно-│

│ │по 5.3.1 │к отказу по общей причине. │системы │сти и устойчи- │

│ │и 5.3.2 │

│контроля и │вости к отказу │

│ │ │

│управления │по общей

│

│ │ │ │ │причине. │

│ │ │Оценка влияния

человеческого │ │Оценка влияния │

│ │ │фактора │ │человеческого │

│ │ │ │ │фактора │

│ │ │ │ │(см. 5.3.3.2) │

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│5.4.

Общее

│Результаты│Разработка планов обеспечения │Совместно │Планы проектных│

│планирование

│выполнения│качества, защищенности, │работающие │стадий │

│ │5.3 │интеграции, приемки, регламентов

│системы │ │

│ │ │эксплуатации и

обслуживания │контроля и

│ │

│ │ │системы │управления

│ │

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│6.

Жизненный │Результаты│Разработка спецификаций │Отдельные │Результаты, │

│цикл │выполнения│и создание

систем контроля │системы │описанные │

│безопасности

│5.5 │и управления в

соответствии │контроля и

│в таблице 3 │

│системы │ │с архитектурой контроля │управления │ │

│ │ │и управления (см. раздел

6) │ │ │

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│7.

Общая │Результаты│Проверка

и приемка

│Системы

│Полностью │

│интеграция │выполнения│взаимодействующих

систем │контроля и

│интегрированные│

│и

приемка │5.4.3 │в соответствии с архитектурой │управления,│и принятые │

│ │и 6.2.5 │контроля и управления │входящие в │комиссией

сис- │

│ │ │

│архитектуру│темы. Отчет об │

│ │ │

│контроля и │общей приемке

│

│ │ │

│управления │(см. 7.2)

│

├─────────────┼──────────┼─────────────────────────────────┼───────────┼───────────────┤

│8.

Общая

│Результаты│Обслуживание при эксплуатации, │Системы │Непрерывное │

│эксплуатация

│выполнения│ремонт систем для поддержания │контроля и │выполнение │

│и │5.4.4, │уровня безопасности │управления,│функций.

Доку- │

│обслуживание

│5.4.5 │

│входящие в │ментирование

│

│всей

системы │и 7.1 │

│архитектуру│эксплуатации

│

│ │ │

│контроля и │и обслуживания │

│ │ │ │управления

│ │

├─────────────┴──────────┴─────────────────────────────────┴───────────┴───────────────┤

│ Примечание.

Сравнение приведенных в

таблице фаз с

фазами по │

│МЭК

61508-1 приведено в Приложении D.

│

└──────────────────────────────────────────────────────────────────────────────────────┘

Рисунок 4.

Связь между полным жизненным циклом безопасности

контроля и

управления и жизненными циклами безопасности

отдельных систем

контроля и управления

5.1. Определение требований к контролю и управлению на основе

технического проекта АСУТП АС

Настоящий раздел

устанавливает исходные требования для спецификации ФСО и исходные условия для

проектирования архитектуры контроля и управления, вытекающие из основ проекта

безопасности и проекта АС.

В МАГАТЭ 50-C-D

(Редакция 1) и МАГАТЭ 50-SG-D 11 определен ряд отдельных "принципов

безопасности", которые совместно образуют "интегрированный подход к

общей безопасности", обеспечивающий безопасность АС. Эти принципы должны

реализовываться в проекте путем рассмотрения всех возможных "постулированных

исходных событий" и создания последовательных физических барьеров, не

допускающих облучения персонала, населения и радиационного воздействия на

окружающую среду свыше установленных пределов (см. разделы A.1, A.2 и A.3

Приложения A). В соответствии с этим подходом в проекте АС устанавливается

соответствующий уровень качества для функций АС и систем, необходимых для

поддержания АС в пределах нормальных условий эксплуатации, для обеспечения

правильной реакции на постулированные исходные события и осуществления долговременного

управления АС после аварии.

5.1.1.

Обзор требований к функциональным, эксплуатационным характеристикам и

независимости функций контроля и управления

Требования к

функциональным, эксплуатационным характеристикам и независимости функций контроля

и управления, важных для безопасности, и принципы эксплуатации АС определяются

в проекте безопасности станции и являются неотъемлемой частью всего проекта

контроля и управления. Требования, касающиеся взаимодействия человек-машина,

учитывают как принципы управления, так и эргономические соображения, что

позволяет снизить вероятность отказов за счет человеческого фактора.

Основные положения

проекта безопасности станции должны содержать следующие исходные данные:

- концепция

глубокоэшелонированной защиты АС (см. раздел A.3 Приложения A) и группа

функций, предназначенных для подавления последствий постулированных исходных

событий и выполняющих таким образом цели защиты (см. раздел A.2 Приложения A).

Примечание

1. В случаях, когда требуется высокая надежность функции, перечень требований к

АС и контролю и управлению учитывает необходимость различных путей обеспечения

защиты от конкретного постулированного исходного события, например,

использование двух или более независимых и функционально дублирующих принципов

физического воздействия и, если необходимо, второй функционально дублирующей,

независимой, резервированной механической системы аварийного управления.

Примечание 2.

Барьеры глубокоэшелонированной защиты могут включать в себя функции, важные для

безопасности, но могут включать также и другие функции. Требования настоящего

стандарта определяют только функции, являющиеся важными для безопасности;

- требования к

функциональным, эксплуатационным характеристикам функций АС, важных для

безопасности, которые должны соответствовать общим требованиям безопасности

(см. раздел A.3 Приложения A).

Примечание 3. Если

требуется валидация правильности выполнения функции (см. 6.1.3.1), то проектом

должны быть определены исходные условия, допустимые пределы и допустимая

скорость изменения параметров АС, контролируемых системами контроля и

управления, важными для безопасности;

- роль автоматики и

регламентированных действий оператора при управлении предусматриваемыми

отклонениями от нормальной эксплуатации и в условиях аварии (см. раздел A.3

Приложения A);

- анализ задач в

соответствии с разделом 3.2 МЭК 60964, определяющим, какие функции должны быть

переданы оператору и какие - машинам;

- изменения

параметров, которые должны быть представлены оператору для выполнения им

действий вручную;

- принципы

приоритетности между действиями, выполняемыми автоматически и вручную, с учетом

категорий функций, щитов управления или местных щитов.

5.1.2.

Обзор требований к установлению категорий (категоризации)

5.1.2.1.

Требования настоящего стандарта к установлению категорий (категоризации)

функций и классификации систем

Функции, системы и

оборудование на АС классифицируют в соответствии с их важностью для

безопасности (см. раздел B.1 Приложения B). Настоящий стандарт устанавливает

различие между установлением категорий функций контроля и управления, важных

для безопасности, и классификацией систем контроля и управления. Разумность

такого деления и соотношение с концепциями классификации, изложенными в документах

МАГАТЭ и МЭК 61226, поясняется в Приложении B.

Примечание. Термины

"категоризация" и "классификация" иногда используются как

синонимы. Для ясности в настоящем стандарте термин "категоризация"

относят к функциям, а термин "классификация" - к системам.

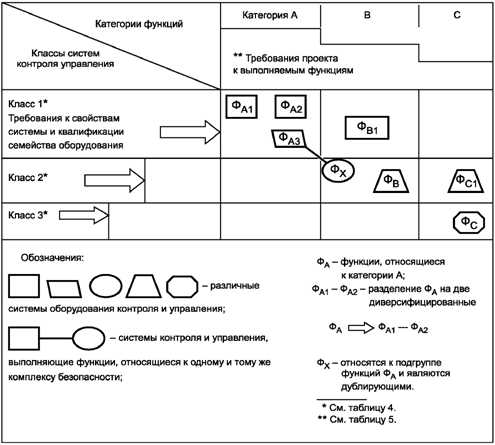

Процесс

установления категории соотносит каждую функцию контроля и управления с

категорией, исходя из ее важности для безопасности. Эти категории

характеризуются набором требований к выполнению спецификаций, проекта,

внедрению, верификации и валидации функций контроля и управления, а также

требованием к минимально требующемуся классу соответствующих систем и

оборудования, необходимого для реализации функций. Последовательные требования

применяются к целому ряду приборов,

необходимых для

реализации конкретной функции, без учета того, как она распределена по другим

взаимосвязанным системам контроля и управления (см. раздел А.1 МАГАТЭ

50-SG-D-1).

При классификации

системы контроля и управления оборудование распределяют по классам в

соответствии с их важностью для безопасности. Эти классы характеризуются

набором требований к свойствам и возможностям систем. Выполнение этих

требований позволяет рассматривать систему как подходящую для размещения одной

или более функций контроля и управления в соответствии с определенной

категорией. Требования относятся к прикладным функциям, сервисным функциям и

функциям, выполняемым системным программным обеспечением данной системы.

Процесс

установления категорий функций контроля и управления является частью проекта

основ безопасности АС и выходит за пределы области применения настоящего

стандарта (см. раздел B.1 Приложения B). Настоящий стандарт предусматривает,

что при проектировании основ безопасности отдельные функции контроля и

управления, важные для безопасности, распределяются по трем категориям А, В или

С и требования основного проекта к системам и оборудованию, соответствующему

этим категориям, соответствуют также требованиям к системам безопасности

МАГАТЭ.

Примечание.

Нормативные требования к установлению категорий в различных странах могут

отличаться. По этой причине не следует ожидать единого решения при установлении

категорий функций контроля и управления в соответствии с данным стандартом,

который применим как к новым, так и к действующим АС. В связи с этим при установлении

категорий необходимо провести специальный анализ соответствия установленных

категорий функций контроля и управления требованиям к соответствующим системам

и оборудованию.

Классификацию

систем определяет организация, проектирующая систему контроля и управления, на

фазе разработки проекта архитектуры до назначения функций контроля и управления

отдельным системам (см. 5.3.1 и 5.3.2).

5.1.2.2. Требования

a) Категоризация

функций контроля и управления должна содержаться в основах проекта безопасности

и формировать исходные данные для выработки общей спецификации требований к

функциям, системам и оборудованию контроля и управления.

b) Организация,

проектирующая контроль и управление, должна проводить обзор категоризации и

верифицировать ее полноту и осуществимость. В случае неосуществимости

(например, при назначении слишком высокой категории для очень сложной функции)

необходимо провести повторный анализ функций контроля и управления АС, пока не

будет найдено осуществимое решение.

5.1.3.

Обзор особенностей проекта АС

Особенности проекта

АС накладывают следующие определенные ограничения на разработку архитектуры

контроля и управления (см. 5.3):

a) проектная

организация должна учитывать ограничения, накладываемые на оборудование

контроля и управления проектом АС, условиями взаимодействия с технологическим

оборудованием и событиями вне системы контроля и управления, включая:

- границы между

системами и оборудованием контроля и управления и технологическими системами